This post is also available in: English (Englisch) 繁體中文 (Traditionelles Chinesisch) Nederlands (Niederländisch) Italiano (Italienisch) 한국어 (Koreanisch) Español (Spanisch) Türkçe (Türkisch)

In der Cybersicherheit konzentriert man sich oftmals viel zu wenig darauf, den Umfang der zu schützenden Umgebung zu definieren. Konsens ist allgemein, dass man sich gegen Angriffe schützen möchte, aber Angriffe auf was? Welchen Gegenstand muss man schützen?

In den letzten Jahren haben wir sorgfältig die Angriffsfläche verringert, aber mit ihr scheint es ein bisschen so zu sein wie mit dem Universum: Sie wird ständig größer. Mit jeder neuen Technologie kommen neue Probleme und Schwachstellen hinzu. Insbesondere das Internet der Dinge hat extrem zu dieser Entwicklung beigetragen. Neu entdeckte Schwachstellen, wie beispielsweise diejenigen, die Angriffe auf Chipsätze ermöglichen – Spectre und Meltdown –gibt es bei fast jedem modernen Computersystem.

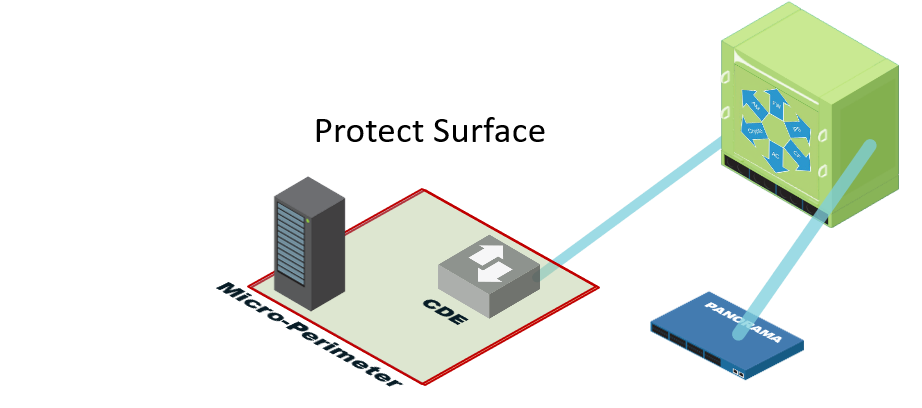

Das Prinzip Zero Trust konzentriert sich nicht mehr auf die Makroebene der Angriffsfläche, sondern darauf, festzulegen, was geschützt werden muss – die größtmögliche Schrumpfung der Angriffsfläche, oder auch: die Schutzfläche. Ein Zero Trust-Netzwerk definiert eine Schutzfläche typischerweise auf der Grundlage der folgenden vier Punkte:

Daten: Welche Daten müssen geschützt werden?

Anwendungen: Welche Anwendungen nutzen sensible Informationen?

Ressourcen: Welche Ressourcen sind die sensibelsten?

Dienste: Welche Dienste, wie beispielsweise DNS, DHCP und Active Directory, können für einen Angriff auf den normalen IT-Betrieb genutzt werden?

Das Gute an dieser Schutzfläche ist, dass sie nicht nur um Größenordnungen kleiner ist als die allgemeine Angriffsfläche, sondern auch immer bekannt. Auch wenn Sie sie heute noch nicht kennen, können Sie sie ermitteln. Die meisten Unternehmen können ihre Angriffsfläche nicht richtig bestimmen. Aus diesem Grund kommen Penetrationstester auch immer zum Ziel. Um den Makroperimeter eines Unternehmens zu überwinden, gibt es zahllose Wege. Aus diesem Grund hat sich das Konzept eines großen, perimeterbasierten Sicherheitsansatzes auch als erfolglos erwiesen. Im herkömmlichen Ansatz hat man Schutzvorrichtungen wie Firewalls und Intrusion-Prevention-Technologien an den Rand des Perimeters verlegt, der sich viel zu weit von der Schutzfläche entfernt befindet.

Das Zero Trust-Prinzip holt die Schutzvorrichtungen so nah wie möglich an die zu schützende Fläche heran und definiert somit einen Mikroperimeter. Mit unserer Technologie der nächsten Generation, die als Segmentierungs-Gateway fungiert, segmentieren wir Netzwerke auf Layer-7-Ebene und kontrollieren genau, welcher Datenverkehr den Mikroperimeter betritt und verlässt. Nur sehr wenige Benutzer oder Ressourcen benötigen tatsächlich jeweils Zugriff auf sensible Daten oder Ressourcen in einer Umgebung. Mit der Formulierung von begrenzten, präzisen und verständlichen Regeln verbauen wir dem Gegner sehr viele Wege zu einem erfolgreichen Cyberangriff.