This post is also available in: English (Engels) 繁體中文 (Traditioneel Chinees) Deutsch (Duits) Italiano (Italiaans) 한국어 (Koreaans) Español (Spaans) Türkçe (Turks)

In cybersecurity wordt vaak opvallend weinig aandacht besteed aan het definiëren van wat er nu eigenlijk moet worden beschermd. Iedereen wil zich beschermen tegen aanvallen, maar die aanvallen zijn ergens op gericht. Op wat dan precies?

Er is in de loop der jaren hard gewerkt om het aanvalsoppervlak te verkleinen. Helaas wordt dat oppervlak in de loop der tijd geleidelijk groter. Elke nieuwe technologie introduceert tenslotte een nieuwe reeks problemen en kwetsbaarheden. Het Internet of Things heeft bijvoorbeeld tot een enorme vergroting van het aanvalsoppervlak geleid. Daarnaast hebben nieuwe kwetsbaarheden, zoals degene die ten grondslag liggen aan de aanvallen op chipsets (Spectre en Meltdown), vrijwel elk modern computersysteem toegevoegd aan het aanvalsoppervlak.

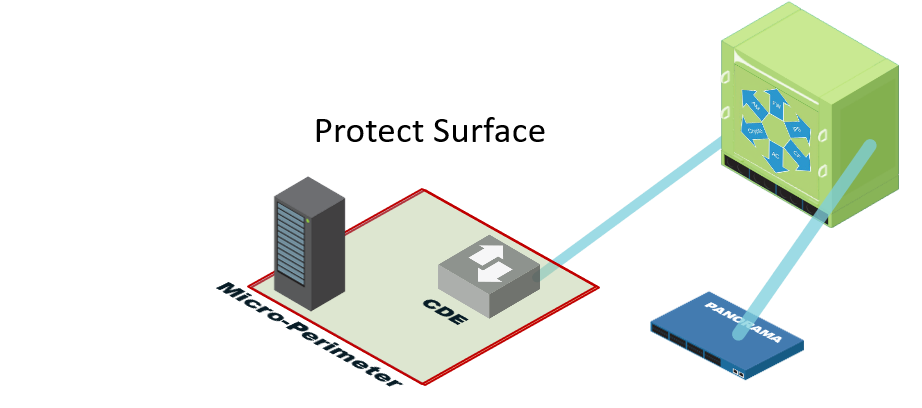

In Zero Trust kijken we niet op macroniveau naar dat aanvalsoppervlak, maar bepalen we wat we willen beschermen: het kleinst mogelijke deel van het aanvalsoppervlak, oftewel het verdedigingsoppervlak. In een Zero Trust-netwerk is een verdedigingsoppervlak meestal gedefinieerd op basis van ten minste een van de volgende vier zaken, weergegeven met het acroniem DAAS:

Data: welke data moeten worden beschermd?

Applicaties: welke applicaties verwerken gevoelige gegevens?

Assets: welke assets zijn het kwetsbaarst?

Services: welke services, zoals DNS, DHCP en Active Directory, kunnen worden misbruikt om de werking van IT-middelen te verstoren?

Het mooie van het verdedigingsoppervlak is dat het niet alleen vele malen kleiner is dan het gehele aanvalsoppervlak, maar dat het ook altijd kenbaar is. Misschien weet u niet wat het vandaag zou moeten zijn, maar daar kunt u altijd achterkomen. De meeste organisaties kunnen hun aanvalsoppervlak niet afdoende definiëren en dat is precies de reden waarom penetratietests er altijd doorkomen. Er zijn nu eenmaal vele manieren om door de macroperimeter van een organisatie te dringen. Daarom is een beveiliging die is gebaseerd op het idee van een grote buitengrens zo weinig succesvol gebleken. In het oude model werden controle-elementen, zoals firewalls en technologieën voor het detecteren van inbraken, aan de buitenste rand van de perimeter geplaatst – verder van het verdedigingsoppervlak is bijna niet mogelijk.

In Zero Trust wordt een verdedigingsoppervlak gedefinieerd en worden de controle-elementen juist zo dicht mogelijk bij dat oppervlak geplaatst, zodat er een microperimeter ontstaat. Onze hypermoderne technologie functioneert als een segmentatiegateway. Hierdoor kunnen we netwerken segmenteren binnen het Layer-7-beleid, en op een zeer gedetailleerde manier bepalen welk verkeer de microperimeter mag binnenkomen en verlaten. Binnen elke omgeving is er maar een zeer beperkt aantal gebruikers of resources dat echt toegang nodig heeft tot gevoelige data of assets. Met beleidsregels die beknopt, exact en inzichtelijk zijn, beperken we de mogelijkheid van onze tegenstanders om een succesvolle cyberaanval uit te voeren.