This post is also available in: English (영어) 简体中文 (중국어 간체) 繁體中文 (중국어 번체) Nederlands (화란어) Français (불어) Deutsch (독어) Italiano (이태리어) 日本語 (일어) Español (스페인어)

당사는 수많은 클라이언트와 진행했던 작업을 토대로, 빅 클라우드 5라는 전략을 개발했습니다. 비록 완벽하지는 않겠지만, 이 내용을 적절하게 활용하면 담당 팀이 종합적인 클라우드 보안 전략을 구축하는 데 유용할 것입니다.

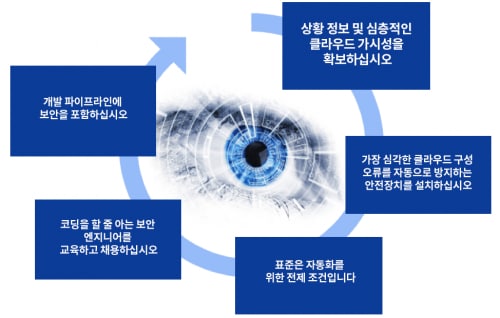

그림 1: 빅 클라우드 5

상황에 대한 정보가 없거나 부족한 것은 사람의 실수로 인해 발생하는 사고의 주요 요인 중 하나로 간주된다. – Nullmeyer, Stella, Montijo & Harden, 2005

- 상황 정보 및 심층적인 클라우드 가시성을 확보하십시오.

더욱 손쉬운 클라우드 보안 및 규정 준수를 실현하기 위한 첫 번째 단계는 개발자 팀과 비즈니스 팀이 현재 클라우드를 어떤 방식으로 사용하고 있는지 파악하는 것입니다. 섀도 IT를 통한 클라우드 사용 현황은 필수적인 세부 정보의 첫 번째 단계지만, 더욱 심층적인 접근이 필요합니다. 80/20 규칙을 따르면 어떤 클라우드 플랫폼에 가장 먼저 중점을 두어야 할지 알 수 있습니다. 그러나 보안 팀은 어떤 클라우드 플랫폼이 사용 중인지 파악하는 것뿐만 아니라, 그 내부에서 어떤 것이 실행되고 있는지도 파악해야 합니다. 클라우드 공급자 API가 바로 이를 해결하는 역할을 합니다.

API는 대부분의 온프레미스 환경과 클라우드를 차별화하는 핵심 기술 중 하나입니다. 이는 클라우드 환경에서 어떤 일이 일어나고 있는지에 대한 상황 정보를 입수하고 유지하는 기술입니다. 귀사에서 어떤 클라우드 앱을 사용 중인지 파악하는 것뿐만 아니라, 클라우드 공급자 PAI를 활용하여 메타데이터 레이어 수준까지 변경 사항을 지속적으로 추적할 수 있게 된다면 어떨지 생각해 보십시오.

- 가장 심각한 클라우드 구성 오류를 자동으로 방지하는 안전장치를 설치하십시오.

우리 회사의 환경에 절대로 존재해서는 안 되는 구성(구성 오류 또는 안티패턴)은 무엇인지 스스로에게 질문해 보십시오. 그 예로 인터넷에서 직접 트래픽을 수신하는 데이터베이스를 들 수 있을 겁니다. 이는 "가장 최악의 경우"임에도 불구하고, Unit 42의 위협 조사에 따르면 클라우드 환경에서 이러한 일이 발생하는 확률은 28%에 달하는 것으로 나타났습니다. 클라우드 보안 프로그램이 성숙해가는 과정 동안 초기 목록을 작성하고 이를 확대해 나가십시오. 두 가지 중요한 주의 사항이 있습니다. 보호 기능을 자동화하는 모든 경우, 의도치 않은 결과(예: DOS(서비스 거부)를 자초하는 경우)를 방지하려면 반드시 작은 실험부터 시작하는 것이 바람직합니다. 개발 팀과 긴밀한 협업을 수행하십시오. 그리고 개발 팀의 승인 없이는 자동화된 보호 기능을 설치하지 마십시오. 첫째 날부터 개발 팀과 긴밀한 협업을 수행하고, 작은 단계부터 시작하여 신속하게 규모를 늘리십시오.

- 표준은 자동화를 위한 전제 조건입니다.

대다수의 팀이 보안 표준을 정해두지 않은 상태에서 자동화에 대한 담론을 벌이곤 합니다. 바람직한 목표는 시간의 추이에 따라 80% 이상의 자동화를 달성하도록 설정하는 것입니다. 프로그램이 표준을 토대로 설정되면 자동화 작업은 더욱 간단해집니다. 스타트업 업체가 아닌 이상, 아무것도 자동화되지 않은 상태에서 90일 이내에 전면적인 자동화를 끝내겠다는 기대는 하지 마십시오. 이 프로세스는 엔터프라이즈 조직의 경우 통상적으로 제 속도를 내기까지 최소 9개월이 걸리는 작업입니다.

- 코딩을 할 줄 아는 보안 엔지니어를 교육하고 채용하십시오.

대다수의 기존 데이터센터와 달리, 퍼블릭 클라우드 환경은 API를 기반으로 움직입니다. 클라우드에서 위험을 올바르게 관리하려면 API를 활용하는 보안 팀이 있어야 합니다.

조직의 규모에 따라, 현재 이미 보유하고 있는 기술을 평가하는 단계부터 시작하십시오. 귀사는 Python 또는 Ruby 같은 코딩 작업을 할 수 있는 팀원을 이미 보유하고 있습니까? 그렇다면 이러한 팀원들에게 집중적인 투자를 하고, 자동화 성숙 기간에 맞춰 목표를 조정하십시오. 팀에 이러한 직원이 아직 없습니까? 그렇다면 몇 가지 옵션을 고려할 수 있습니다. 이러한 기술을 배우고 싶어 하는 직원을 물색하고, 개발 팀에서 보안 분야에 관심을 표한 팀원이 누구인지 조사하십시오. 교육에 대한 목표가 잘 조율되어 있고 리소스를 올바르게 활용할 경우, 개발자를 위한 보안 교육 및 보안 엔지니어를 위한 코딩 교육 두 가지를 모두 적절하게 교육할 수 있습니다.

귀사에 코딩 실력이 뛰어난 직원이 없을 경우, 일전에 수많은 조직에서 해당 업무를 진행한 경험이 있는 단기 컨설턴트에게는 이러한 작업이 큰 프로젝트가 될 수 있습니다. 스크립트를 수정하거나 사용할 줄 모르는 팀원들에게 스크립트만 던져주는 상황은 원치 않을 것입니다. 이러한 프로세스를 진행 중인 상태라면, 개발 파이프라인에 보안을 완전히 포함할 준비를 갖추게 된 것입니다.

- 개발 파이프라인에 보안을 포함하십시오.

이는 누가, 무엇을, 언제, 어디서라는 원칙에 따라 귀사가 클라우드에 코드를 짜 넣는 방식을 계획하는 일입니다. 이 작업이 완료되면, 다음 목표는 보안 프로세스 및 도구에 가장 방해가 되지 않는 삽입 지점을 찾는 것입니다. 조기에 개발 팀의 승인을 받는 것이 매우 중요합니다.

결론

모든 규모의 보안 조직은 "빅 클라우드 5"에 중점을 둔 클라우드 보안 전략을 구축하여 그동안 개발 팀의 영역에만 머물러 있었던 퍼블릭 클라우드의 이점을 활용할 수 있습니다. 작은 단계부터 시작하고, 신속하게 규모를 늘리십시오.