はじめに

皆さんはAttack Surface Management (ASM: 攻撃対象領域管理)がなぜ必要なのかと聞かれたら、きちんと説明できるでしょうか。

この話をするとき、よく話題にのぼるのがペネトレーション テスト(PENテスト)との比較です。ただし、ペネトレーションテストとASMには、大きく分けて2つの観点から後述する明確な違いがあります。

そこで本稿は現在ASMを検討中の皆さんに、「ASMとPENテストはどこが違うのか」、「なぜASMが必要なのか」、「利用開始後の運用設計方針で見逃してはいけないポイントは何か」を解説します。

ASMとPENテストはどこが違うのか

検査の対象が違う: ASMは「社内で把握されていない」資産も検査の対象

1つめの違いは対象の違いです。

PENテストの場合、すでに把握されている決まったシステムを対象として、そのシステムを侵害する経路が見つかるかどうかをテストします。これに対しASMは、社外に晒されている資産を洗い出し、それらのIT資産の脆弱性の有無を確認するもので、この検査対象には、IT管理者が把握していない資産も含まれる場合があります。

こうしたIT管理者に把握されていない、適切なケアやメンテナンスがされていないシステムは、攻撃者にとっては格好のターゲットです。

管理者が把握していないIT資産が侵害されたとき、「知らなかったから組織の責任ではない」という言い訳は通らないと考える必要があります。たとえば「マーケティング部門が販促キャンペーンでIT管理者の許可を得ずにクラウドストレージサービスをセキュリティの不十分な状態で使いはじめた。そこに顧客の個人情報をコピーしたが、キャンペーンが終わるとそのことを忘れてアカウントを放置してしまった。のちにそのクレデンシャルが侵害されて顧客情報が漏えいし、顧客のクレジットカード不正利用被害が発生した」というケースを考えてみましょう。そうしたケースでは、ミスをした個人のみならず組織が「使用者責任」を問われ、民事上では損害賠償や謝罪金、刑事上ではなんらかの罰則が科される可能性があります。

これこそがASMが必要といえる理由の1つめです。

時間軸が違う: ASMは単発ではなく継続的に診断する

2つめの違いは時間軸の違いです。

PENテストは、基本的に単発で行われます。定期的に実行された場合でもそのインターバルは、月単位や年単位など、かなり長いものになるでしょう。これに対しASMは、継続的に繰り返し実施(弊社製品Xpanseの場合少なくとも1日1回は診断)されます。継続的に実施されるASMであれば、昨日はまだ見つかっていなかったゼロデイにも今日最短で対応できることになります。現代のサイバー攻撃の状況に照らし、この時間軸の違いがもたらす意味を考えれば、ASMの必要性、重要性が見えてくるのではないでしょうか。

なぜASMが必要なのか

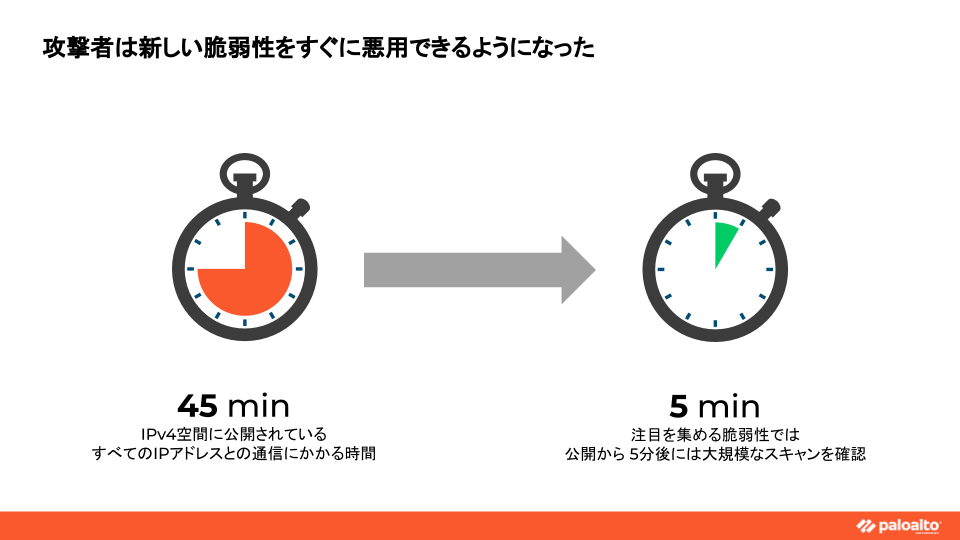

発見された脆弱性が悪用されるまでの時間は極めて短い

弊社の2021年調査結果によれば、2021年の時点でインターネットに公開されたシステムの脆弱性を手動で探索し、スキャンし、悪用の可否を調査するのに要する時間は45分未満でした。攻撃者は分業体制でツールも活用しており、注目を集めた脆弱性のなかには、公開後たった5分で大規模なスキャンが始まったケースもあります。とくにターゲットの偵察フェーズでは、ツールによる自動化が行われやすくなっています。

ここから、現代のサイバー攻撃対策としてPENテストを定期的に実施するだけでは不十分で、継続的に実施されるASMが必要が必要、という結論になります。

ASMで発見される問題の例

では実際に弊社のASMソリューション、Cortex Xpanseの試用時によく見つかる問題の例を見てみましょう。

RDPサービス

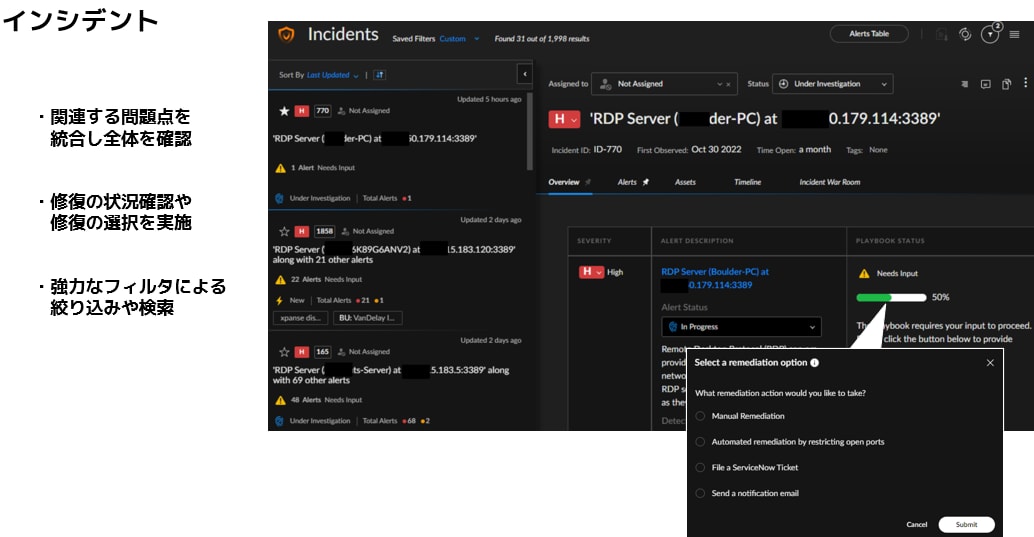

ASMは管理者の把握していない問題も含め、さまざまな問題を発見してくれます。なかでもよく見つかるのがRDPサービスの脆弱性です。

Cortex Xpanse の場合、脆弱性の可視化後に、さまざまな対策を柔軟に選べます。たとえばRDP サービスの脆弱性が見つかった場合、次の4つの対策から自社の状況に合ったものを選ぶことができます。

- 手動対応

- 自動ポート遮断

- チケット発行

- メール通知

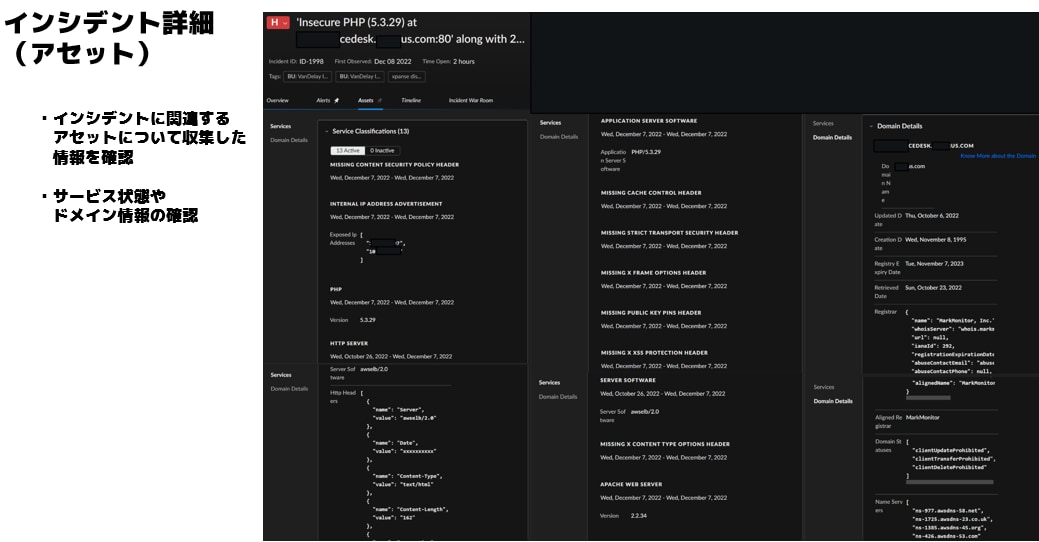

PHPサービス

インシデントから資産(アセット)の詳細を把握する場面でも、問題が見つかることがあります。なかでもPHPサービスに関する問題はよく見つかる問題の1つです。PHPはサーバーサイドで使われることの多いスクリプト言語ですが、サポート終了バージョンが継続的に使われてしまうケースが多く、これはセキュリティの観点から好ましくありません。そこで、セキュリティ脆弱性のパッチを適用すべきバージョンかどうかを、ASMで発見・確認することで、安全なサイトやアプリケーションの運用につなげることができます。

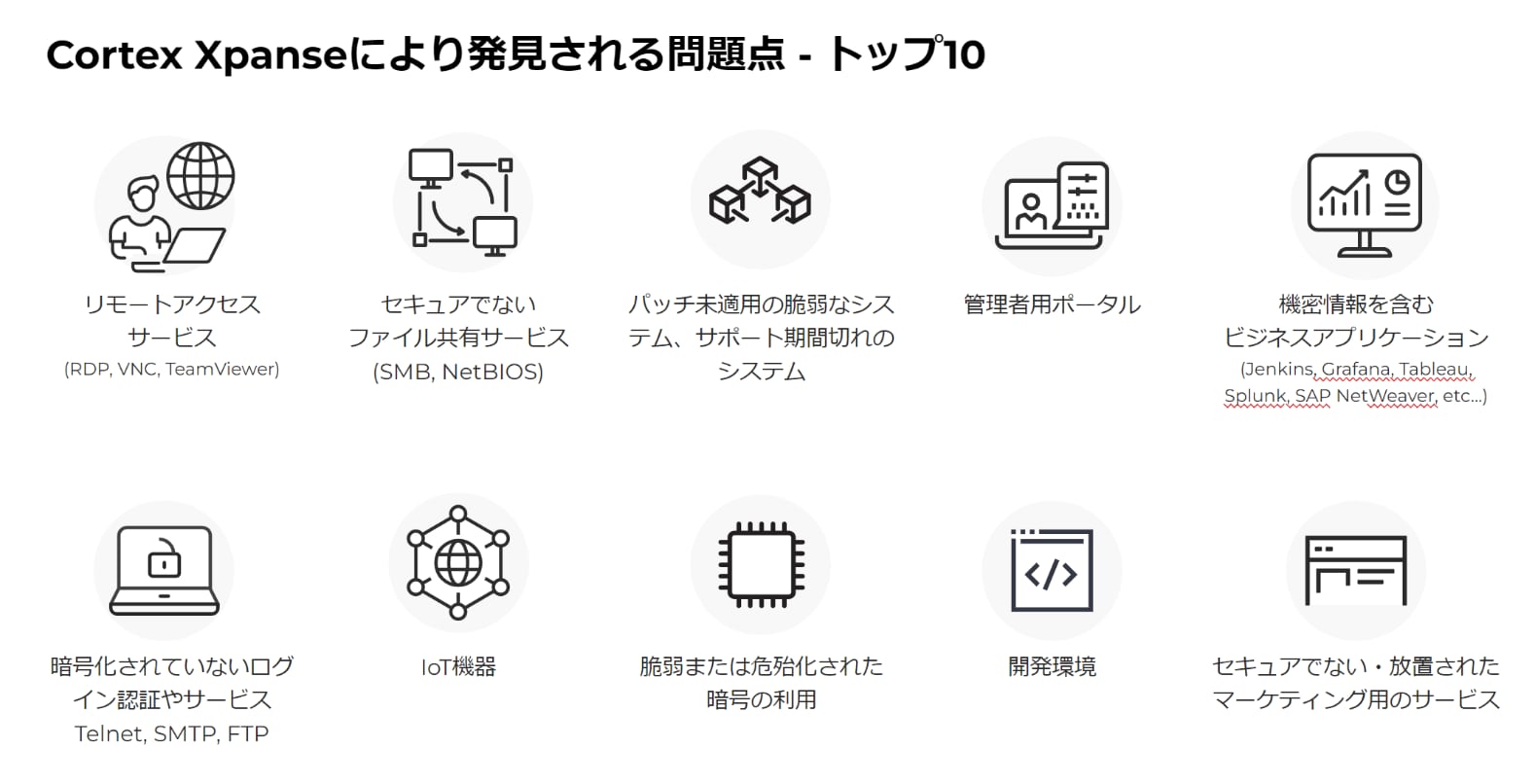

よく見つかる問題トップ10

ご参考までに、RDPやPHPを含め、試用でよく見つかる問題のトップ10は以下のようになっています。

- リモート アクセス サービス (RDP、VNC、TeamViewer)

- セキュアでないファイル共有サービス (SMB、NetBIOS)

- パッチ未適用の脆弱なシステム、サポート期限切れのシステム

- 管理者用ポータル

- 機密情報を含むビジネスアプリケーション (Jenkins、Grafana、Tableau、Splunk、SAPPHIRE NetWeaverなど)

- 暗号化されていないログイン認証やサービス (Telnet、SMTP、FTP)

- IoT機器

- 脆弱または危殆化された暗号の利用

- 開発環境

- セキュアでない・放置されたマーケティング用のサービス

まとめ

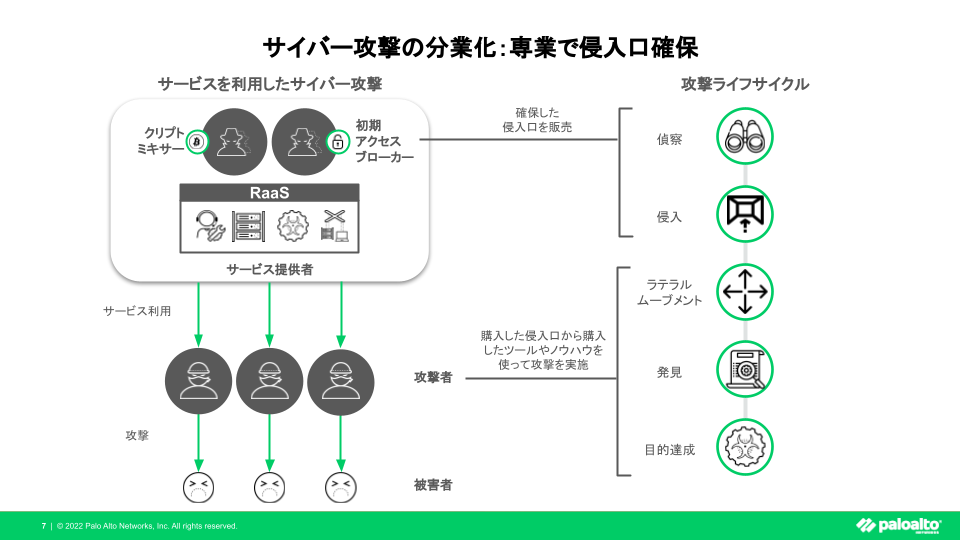

現代のサイバー攻撃対策にはASMが必要です。現代のサイバー攻撃は、管理者が把握していないIT資産をターゲットとし、RaaSを中心とするツールを使って、新たな脆弱性に対する攻撃を、ごく短時間に分業体制で仕掛けてくるからです。これに有効に対応するには、社内で把握されていない資産も検査対象として、単発ではなく継続的に検査を実施する必要があります。それを可能にするのは、PENテストではなくASMです。

ASMの導入にあたっては検討すべき事項がいくつかあります。たとえば情報更新間隔が適正であること、発見後に必要な対策を含めた運用設計、導線がきれいに引けるかどうかなどです。これらの項目を自社の運用状況に照らし、どのようなASMソリューションを採用するかを決めることをお勧めします。

なお、弊社のASMソリューションであるCortex Xpanseは、評価導入(EVAL)を提供しています。「自社にどのような問題があるのかをいちど確認してみたい」と思われましたら、お気軽にお問い合わせ下さい。