Nous utilisons quasiment tous Microsoft Office. Supports professionnels, reçus électroniques, contrats de location… les documents Office nous sont aussi utiles que familiers. Cela explique entre autre pourquoi nous sommes très enclins à ouvrir des pièces jointes d’e-mails sous ce format, même lorsqu’elles proviennent de sources peu fiables. Conscients de cette réalité, les cybercriminels ont fait des fichiers Microsoft Office un de leurs principaux vecteurs d’attaque.

Cet article revient sur 5 manières dont les documents Office sont exploités pour compromettre des terminaux Windows. Certaines de ces techniques ont déjà fait l’objet d’une publication de notre part, et d’autres non.

Macros

Les macros représentent le moyen le plus simple de convertir un document Office en arme d’attaque. Les applications Office comportent un moteur intégré capable d’exécuter des scripts VBA (Visual Basic for Applications). Lorsque les macros sont activées, ces scripts peuvent s’exécuter immédiatement à l’ouverture d’un document (sans aucune action de l’utilisateur) et ainsi propager un code malveillant dans le système. Si l’exécution n’est pas automatique, une fenêtre « pop-up » apparaît pour demander à l’utilisateur d’activer les macros. Cette fenêtre fait partie des mécanismes de sécurité mis en place par Microsoft pour réduire les risques associés aux macros. De plus, Microsoft impose l’extension .docm (au lieu de .docx) aux nouveaux documents Word contenant des macros. Toutes ces mesures n’empêchent malheureusement pas les utilisateurs de se faire piéger. Résultat : les macros restent des vecteurs d’attaque privilégiés – aussi bien pour propager des ransomwares comme Emotet que pour lancer des attaques sophistiquées comme cette campagne Sofacy.

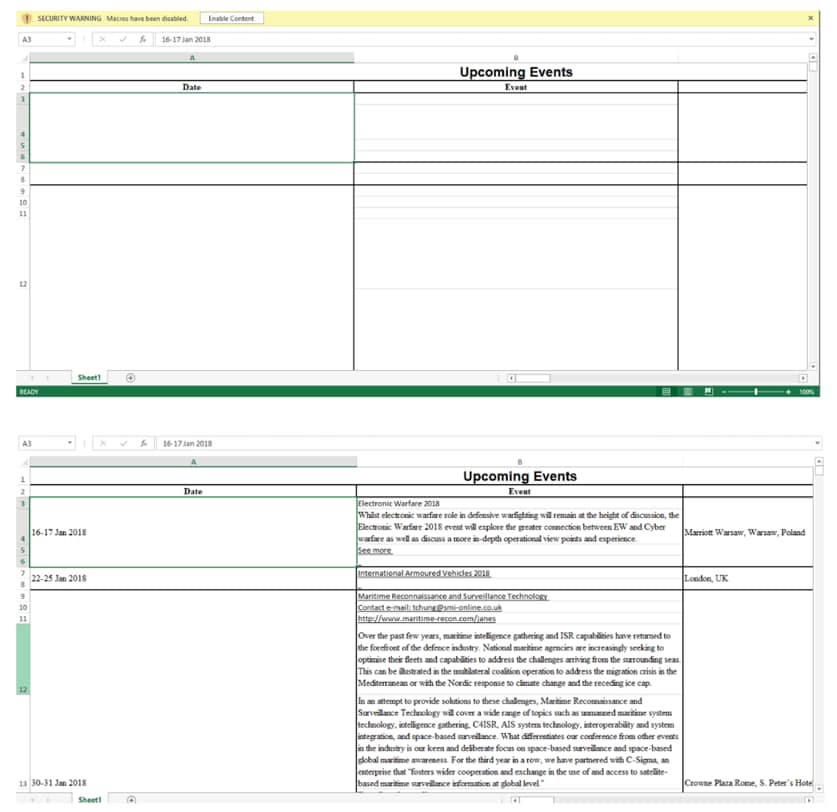

Figure 1 : Document infecté par Sofacy, avant et après activation du contenu

Dans cet exemple, les attaquants ont eu recours à des techniques d’ingénierie sociale pour inciter les utilisateurs à activer les macros (pour voir tout le contenu du document) et ainsi désactiver les mécanismes de sécurité de Microsoft. Or, le contenu du document était déjà présent avant l’activation des macros. Les attaquants l’avaient simplement mis en blanc pour le rendre invisible aux utilisateurs.

Fichiers Flash intégrés

Les documents Office peuvent également être intégrés à des objets externes, tel que les fichiers Adobe Flash. Si le logiciel chargé de traiter ces objets comporte une vulnérabilité, les attaquants pourront les intégrer au contenu Adobe Flash du document Office et exploiter la vulnérabilité. C’est le cas de CVE-2018-4878, une vulnérabilité zero-day d’Adobe Flash Player exploitée en incorporant des fichiers SWF malveillants dans des documents Excel. Dans ce type d’attaque, le fichier Excel infecté contient un objet Adobe Flash capable de déclencher la vulnérabilité Flash et d’exécuter le code shell intégré.

Éditeur d’équations Microsoft

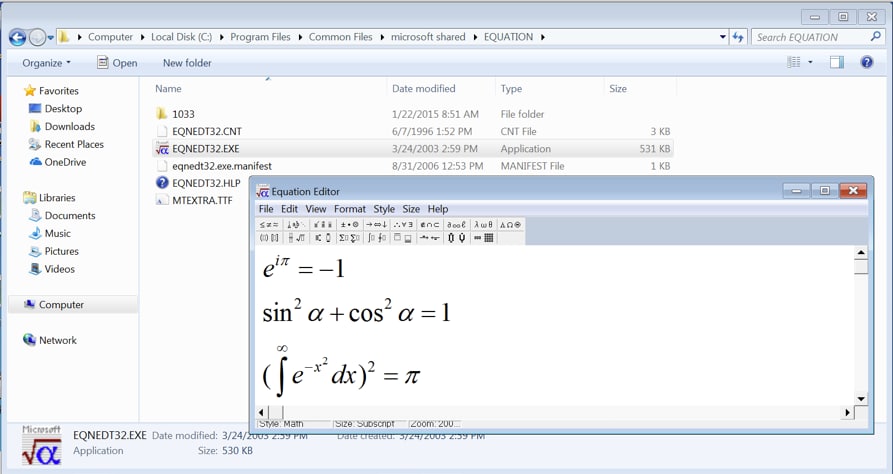

Comme avec les contenus Adobe Flash, il est possible d’insérer des équations dans un document Office. Ce dernier sera analysé par l’éditeur d’équations Microsoft, un programme simple de création d’équations mathématiques.

Figure 2 : Éditeur d’équations Microsoft

Comme dans l’exemple précédent, les vulnérabilités de l’éditeur d’équations peuvent être exploitées depuis un document Office malveillant. Nous l’avons récemment vu avec les vulnérabilités CVE-2017-11882 et CVE-2018-0802. Dans les deux cas, la méthode était la même : les attaquants se servaient des failles de l’éditeur d'équations pour exécuter du code à distance lorsqu’un utilisateur ouvrait un document Office. Notre équipe de recherche sur les menaces (Unit 42) a identifié d’autres vulnérabilités similaires et encore non exploitées liées à l’éditeur d’équations Microsoft (par ex. CVE-2018-0807 et CVE-2018-0798).

Remarque : l’éditeur d'équations Microsoft s’exécute comme un processus séparé (eqnedt32.exe). Par défaut, les mesures de sécurité spécifiques à Microsoft Office (EMET, Windows Defender Exploit Guard, etc.) ne s’appliquent donc pas car elles ne concernent que les processus Microsoft Office (comme winword.exe).

Objets OLE et gestionnaires HTA

Les objets OLE et les gestionnaires HTA servent à ajouter des références vers d’autres documents à l’intérieur de documents Office. Pour compromettre un terminal, les attaquants procèdent comme suit :

- Un lien OLE2 est inséré à un document Microsoft Word.

- À l’ouverture du document, le processus Word (winword.exe) envoie une requête HTTP à un serveur distant pour récupérer un fichier HTA contenant un script malveillant.

- Le processus winword.exe recherche alors le gestionnaire correspondant via un objet COM, ce qui conduit l’application Microsoft HTA (mshta.exe) à charger et exécuter le script malveillant.

Cette technique a été utilisée pour exploiter CVE-2017-0199, une vulnérabilité Microsoft Office/WordPad d’exécution de code à distance. Corrigée par Microsoft en septembre 2017, elle a été exploitée à de nombreuses reprises comme lors de la campagne OilRig.

Figure 3 : les fichiers RTF apparaîtront comme des fichiers Word standards

En plus des failles OLE et HTA, les attaquants se sont rendus compte que les fichiers RTF pouvaient également exécuter des objets OLE de type mime « text/html » à l’aide du moteur MSHTML. Autrement dit, les fichiers RTF présentent la même surface d’attaque qu’Internet Explorer.

Connue sous le nom de CVE-2018-8174, cette vulnérabilité permet aux cybercriminels d’exécuter du code HTML, JavaScript ou VBScript de manière arbitraire. À l’image des codes qui s’exécutent depuis Internet Explorer, un code exécuté de cette manière est « isolé », c’est-à-dire qu’il ne peut pas lancer de nouveaux processus, écrire sur le système de fichiers, etc. Toutefois, les attaquants peuvent se servir de cette faille pour en exploiter d’autres (par ex. une vulnérabilité UAF de corruption de la mémoire dans le moteur VBScript) et exécuter du code arbitrairement dans une application Word pour prendre le contrôle du système.

Conclusion

Si elles prolifèrent déjà depuis plus de dix ans, les attaques basées sur les documents sont récemment montées d’un cran, tant en nombre qu’en complexité. Cette tendance peut s’expliquer par la difficulté croissante à utiliser les exploits de navigateurs, en raison du tour de vis opéré par leurs développeurs. Quoi qu’il en soit, les entreprises doivent savoir déjouer ces techniques d’attaque.

Prévention

Outil de protection avancée des terminaux, Palo Alto Networks Traps propose diverses méthodes de prévention des exploits et des malwares :

- Examen des macros – Traps s’appuie sur le service de Threat Intelligence WildFire et des fonctions locales de machine learning pour analyser chaque document Word en quête d’éventuelles macros malveillantes. Il peut également empêcher les utilisateurs d’ouvrir des fichiers infectés.

- Prévention des exploits – Grâce à ses fonctions avancées, Traps empêche les tentatives d’exécution de code shell malveillant sur les terminaux.

- Surveillance par défaut des applications Office – Traps exploite cette fonction pour éviter un détournement malveillant des processus légitimes intégrés.