Spear Phishing ist eine spezielle Angriffsmethode, die sich innerhalb der letzten Jahre stark verbreitet hat. Das Team Unit 42 unseres neuen Forschungsblogs „FreeMilk: A Highly Targeted Spear Phishing Campaign“ hat eine Angriffskampagne aufgedeckt, die das Anvisieren von Spear-Phishing-Opfern ein ganzes Stück weiterentwickelt hat, indem laufende E-Mail-Unterhaltungen gekapert wurden. Obwohl es sich dabei nicht um breit angelegten Attacken handelt, ist diese Weiterentwicklung der Spear-Phishing-Techniken an sich trotzdem fatal. Aus diesem Grund ist es heute wichtiger denn je, gegen diese Risiken vorzugehen.

Üblicherweise wird Phishing anhand breit angelegter Attacken mithilfe gewöhnlich scheinender E-Mails ausgeübt. Solche Attacken sind nicht personalisiert: Häufige Themen oder Aufhänger werden in einem alltäglichen Kontext genutzt, um die Anzahl potenzieller Ziele möglichst hoch zu halten. Der Gedanke dahinter ist, dass diese Phishing-E-Mails für einen gewissen Prozentsatz ihrer Empfänger glaubwürdig erscheinen, sodass geklickt wird.

Im Allgemeinen setzen gewöhnliche Phishing-Attacken für Ihren Erfolg auf Durchschnittswerte. Aus diesem Grund ist es dem Initiator egal, wer darauf hereinfällt, denn für ihn zählt hauptsächlich, wie viele Leute das tun.

Ein gutes Beispiel für eine generische Phishing-Kampagne ist dieKampagne „Blank Slate“, über die wir im März 2017 berichtet hatten. Diese war so allgemein gehalten, dass sich die Initiatoren nicht einmal Gedanken über ein Thema oder ein Lockmittel gemacht haben: Sie haben einfach leere Nachrichten mit bösartigen Anhängen versandt, damit die Empfänger diese öffnen.

Spear Phishing ist eine raffiniertere, gezieltere Form des Phishing. Anstatt allgemeiner Themen oder Aufhänger werden hier Inhalte genutzt, die für den Empfänger relevant sind. So kann eine Spear-Phishing-Attacke für Ziele innerhalb des Militärs oder der Regierung beispielsweise E-Mails zu Militärübungen versenden, wie wir im Rahmen unserer kürzlich erfolgten Nachforschungen bezüglichCMSTAR-Trojanerngesehen haben. Da die bösartige E-Mail auf den Empfänger vertraut wirkt, traut er der Nachricht mit einer höheren Wahrscheinlichkeit und öffnet sie und eventuelle Anhänge.

Beim Spear Phishing ist die Qualität des Themas und Aufhängers wichtig, während gewöhnliches Phishing sich auf die Menge der versendeten E-Mails konzentriert. Erstere Strategie wird genutzt, wenn es dem Angreifer wichtig ist, wer darauf hereinfällt. Für mancherlei Phishing-Kampagnen werden zehntausende Nachrichten versendet, doch eine Spear-Phishing-Kampagne konzentriert sich möglicherweise auf nur eine Person. Manchmal, wenn dieses Ziel besonders viel Profit verspricht, wird so eine Attacke auch als „Whaling“ („Walfang“) bezeichnet.

Das Forschungsteam von Unit 42 hat eine Attacke ausfindig gemacht, die die Raffinesse des Spear Phishing noch weiter vertieft: Anstatt einfach ein bekanntes Thema oder einen Vertrauten Aufhänger zu verwenden, nutzen die Angreifer eine aktuelle E-Mail-Unterhaltung, um an Ihr Ziel zu kommen.

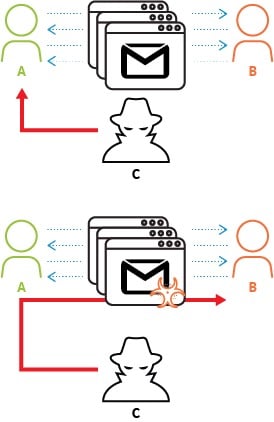

Abbildung 1 zeigt, wie das funktioniert.

Abbildung1 Konversations-Hijacking zur Übertragung von Malware

So funktioniert das Ganze: Zwei Benutzer –Alice (A) und Bob (B) –führen eine E-Mail-Unterhaltung. In der Abbildung oben sieht man, wie der Angreifer Charlie (C) mithilfe einer Attacke die vollständige Kontrolle über das E-Mail-Konto von Alice gewinnt, wahrscheinlich durch eine Art von Nutzerdatenmissbrauch. Sobald Charlie Zugriff auf das E-Mail-Konto von Alice hat, sucht er nach E-Mail-Unterhaltungen zwischen Alice und seinem letztendlichen Ziel, Bob. Sobald er eine Unterhaltung gefunden hat, die noch nicht abgeschlossen ist, erstellt er eine bösartige E-Mail, die für die laufende Unterhaltung relevant zu sein scheint, und sendet sie wie in der Abbildung unten gezeigt an Bob. Wenn Charlie die E-Mail überzeugend genug gestalten konnte, wird Bob die E-Mail und die dazugehörigen Anhänge öffnen und die Attacke ist erfolgreich.

Anders als gewöhnliches Phishing oder das spezialisiertere Spear Phishing handelt es sich hierbei um eine genau geplante, arbeitsintensive Attacke. Die Durchführung von Spear Phishing mittels Konversations-Hijacking erfordert Kenntnis über Konversationspartner des Ziels, eine Übernahme des Kontos dieser Person, das Finden einer laufenden E-Mail-Unterhaltung mit der Zielperson sowie das Erstellen und Senden einer E-Mail, die so wirkt, als wäre sie Teil der Unterhaltung. Selbst wenn all diese Aspekte erfüllt werden, gibt es keine Erfolgsgarantie, da die Zielperson den Schwindel immer noch erkennen könnte oder sich möglicherweise mit Anwendungen schützt, die einen Erfolg der Attacke verhindern.

Angesichts all dieser Punkte ist dies nun keine Problematik, über die sich viele von uns Gedanken machen müssen. Diejenigen jedoch, die sich mit ihren Positionen zu einem lohnenden Ziel machen, sollten darüber informiert sein. Wenn Sie Teil der Führungsriege eines Unternehmens ein CEO, CFO oder CSO, mit wichtigen militärischen oder politischen Informationen betraut, ein Journalist, Aktivist oder Dissident sind, könnten Sie mit dieser Art von Attacke konfrontiert werden. Hier ist es jedoch genauso wie bei allen zielgerichteten Attacken: Es muss sich bei Ihnen nicht zwingendermaßen um die endgültige Zielperson handeln, damit Sie betroffen sein können. Wenn Sie beispielsweise der Vorstandsassistent sind, könnten Sie zur Zielscheibe einer derartigen Attacke werden (wie „Bob“ im obigen Szenario), sodass Sie wiederum wie „Alice“ als Werkzeug für eine Attacke gegen den CEO genutzt werden können, der dann wiederum die Rolle von „Bob“ einnimmt.

Bei dieser Art von Attacke ist es unwahrscheinlich, dass Sie einen Angriff aktiv erkennen und abwehren können, es sei denn, Sie stellen jede einzelne E-Mail infrage, die Sie erhalten. Aus diesem Grund ist es am besten, schlicht ausreichend vorzubeugen, gerade bei zwei Aspekten.

Zunächst ist es unerlässlich, dass Sie Ihre Systeme und Geräte stets mit den neuesten Software- und Sicherheitsupdates versorgen. Die vom Unit 42-Forschungsteam untersuchte spezifische Attacke nutzte eine Sicherheitslücke in Microsoft Office, für die ein Patch verfügbar ist. Wenn ein Angriff auf eine Zielperson erfolgt, die diese Sicherheitslücke bereits gepatcht hat, schlägt dieser fehl.

Außerdem erfüllen Sicherheitsanwendungen mit mehreren Schutzebenen auf Ihren Systemen, Geräten und Netzwerken eine zusätzliche Vorsorgefunktion.

Spear Phishing mittels Konversations-Hijacking ist keine Bedrohung, die jedermann zu befürchten hat, aber für die Betroffenen stellt dies eine signifikante Steigerung der Raffinesse und Gezieltheit dieser Art von Angriff dar. Durch diese Weiterentwicklung werden risikobehaftete E-Mails immer schwieriger erkennbar. So ist es hier am besten, sich jederzeit mittels technologischer Vorsorge wie Patches und einer stabilen Sicherheitsanwendung effektiv zu schützen.