はじめに

こんにちは、SEバーチャルチームの今月のブログを担当する安岡祥吾です。普段はメジャーアカウント事業本部で、大手製造業のお客様へセキュリティ課題の解決をお手伝いするご提案を行っています。今回のSEバーチャルチームブログでは、「サイバーセキュリティに関する情報開示」について取り上げます。

私が担当している製造業界隈では昨今サイバーセキュリティインシデントの発生が相次いでいて、生産停止や信用失墜、そこからくる業績悪化など、経営への直接的影響を目にすることが増えてきています。こうした状況で重要になるのが掲題の「サイバーセキュリティに関する情報開示」です。

サイバーセキュリティに関する情報開示

サイバーセキュリティリスクが企業の重大リスクとして認知されるようになり、日本の上場企業は「有価証券報告書」などで「自社にはどのようなサイバーセキュリティリスクがあるか」、「それらのリスクに対し、どのような対策をしているか」を開示する義務が課せられています。

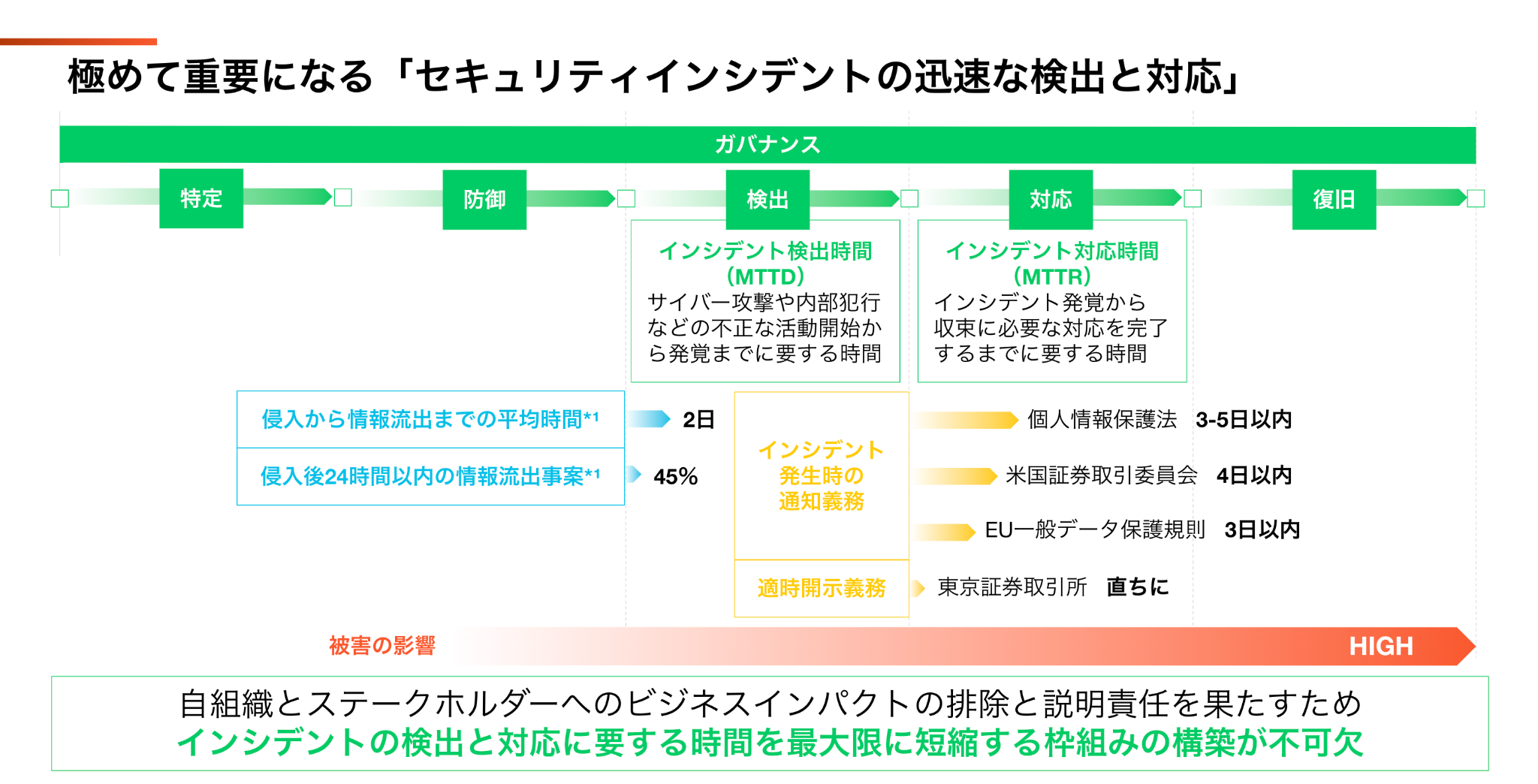

特に「有事の際の情報開示」、いわゆるセキュリティインシデント発生時の情報開示では、「スピードと正確性を意識し、どの情報をどう開示するか」が厳しく規制されています。

つまり「迅速で適切な情報開示」が企業の質を問うことから、サイバーセキュリティに関する情報開示の重要性と必要性が、大きな話題となっています。

ただ、これら有事の対応については、すでに「セキュリティインシデントの発生時にどこまで情報開示すべきか」という記事で詳しく取り上げていますので、詳しくはそちらに譲るとして、今回は「平時におけるサイバーセキュリティに関する情報開示」という観点で考えてみたいと思います。

年々厳しくなるサプライチェーンのセキュリティ監査

私は担当したとあるお客様から次のようなご相談をいただいたことがあります。

「最近取引先企業から『御社のセキュリティ対策がきちんとできているかを監査したいので対策状況を開示してください』と要求されました。ただ、監査内容が非常に細かく、回答期間も短いのです。担当者を含めて非常に苦労していますが、何かいい方法はないでしょうか」

詳しくうかがったところ、取引先からのセキュリティ対策監査開示要求はおおよそ下記のようなものでした。

- 情報セキュリティに対する方針とビジョンのほか、具体的な施策を報告してほしい

- ネットワーク、エンドポイント、クラウドといった各インフラでどのような製品を使い、どのような対策をしているか、具体的な導入製品を利用バージョンまで含めて提示してほしい

- 対策状況を明確化するために、エビデンスとしてレポートデータや管理画面のスクリーンショットなどを提示してほしい

- 1週間以内に回答してほしい

これを聞いて皆さんはどのように思われたでしょうか。最初にご相談をいただいたとき、私は正直、とても厳しい要求だと思いました。特に、利用製品やそのバージョンなど「そこまで必要?」と思うものもありますし、エビデンスまで求めるのはさすがに難しいのでは、とも思いました。

しかしながら、例えば国家安全保障に関わる半導体製造や防衛関連ビジネスの場合、国内外の企業やサプライヤーに対し、取引条件として高度なセキュリティ対策とその実効性を開示請求するケースは少なくありません。詳細は控えますが、そのお客様もサプライチェーン関係企業だったため、こうした開示要求への対応は必須だと頭を抱えていらっしゃいました。

セキュリティベンダーとしてのパロアルトネットワークスの提案

こうした監査の要求に対し、回答に時間がかかったり、具体的な回答ができなかったりすれば、「セキュリティ対策に不安がある」、「取引を続けるとインシデントなどのサプライチェーンリスクがある」と判断され、最悪の場合は取引停止にもつながりかねません。このお客様の場合、自社のセキュリティ対策強化のため、弊社のソリューションを全面的にご採用いただき、その要件のなかで、上記の監査開示請求への対応策も検討することになりました。その中でとくに印象的だった施策を2つ紹介します。

1. セキュリティ戦略としてパロアルトネットワークスの採用を武器にする

「どこのベンダーの製品を導入しているか」という情報は本来ならセキュリティ対策の観点から公開しない企業が多いですが、このお客様は「自社のセキュリティ対策にパロアルトネットワークス製品を全面採用していることを戦略の骨子とする」とおっしゃられ、パロアルトネットワークスの事業内容や技術力、実績、財務状況等を 1 つのレピュテーションとして開示することで、自社が最先端かつ高度なサイバーセキュリティ対策を実行していることを監査報告の主体とされました。

2. パロアルトネットワークス製品の可視性(Observability)を徹底的に活かして対応する

このお客様は「セキュリティプラットフォームの採用でインフラ全域での可視化が実現する」ことをフルに活用し、監査要求に最短で最適な情報を提示されていました。次にその具体例を3つ示します。

パロアルトネットワークスのセキュリティプラットフォームの可視性(Observability)を徹底的に活用した対応例3つ

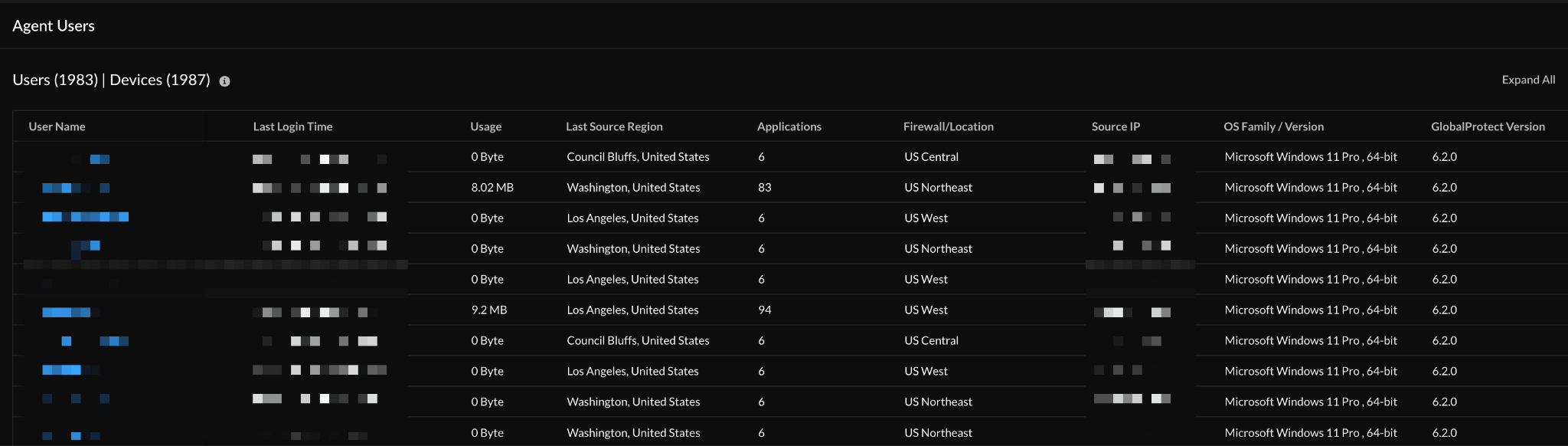

1. Prisma SASEでユーザーの利用端末情報を網羅的に特定する

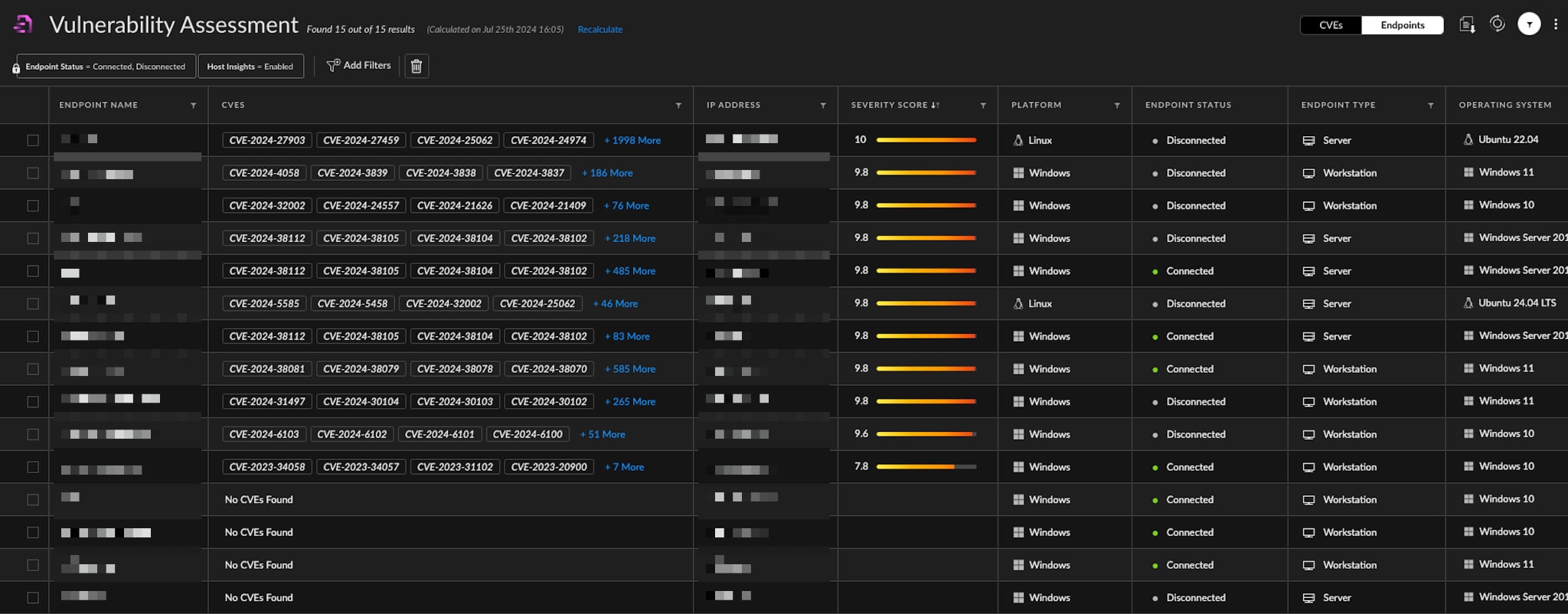

Prisma SASEでユーザーが利用しているデバイスの情報(デバイス名、利用OSバージョン、Agent利用バージョン、アップデート時期など)を1画面で包括的に確認します。

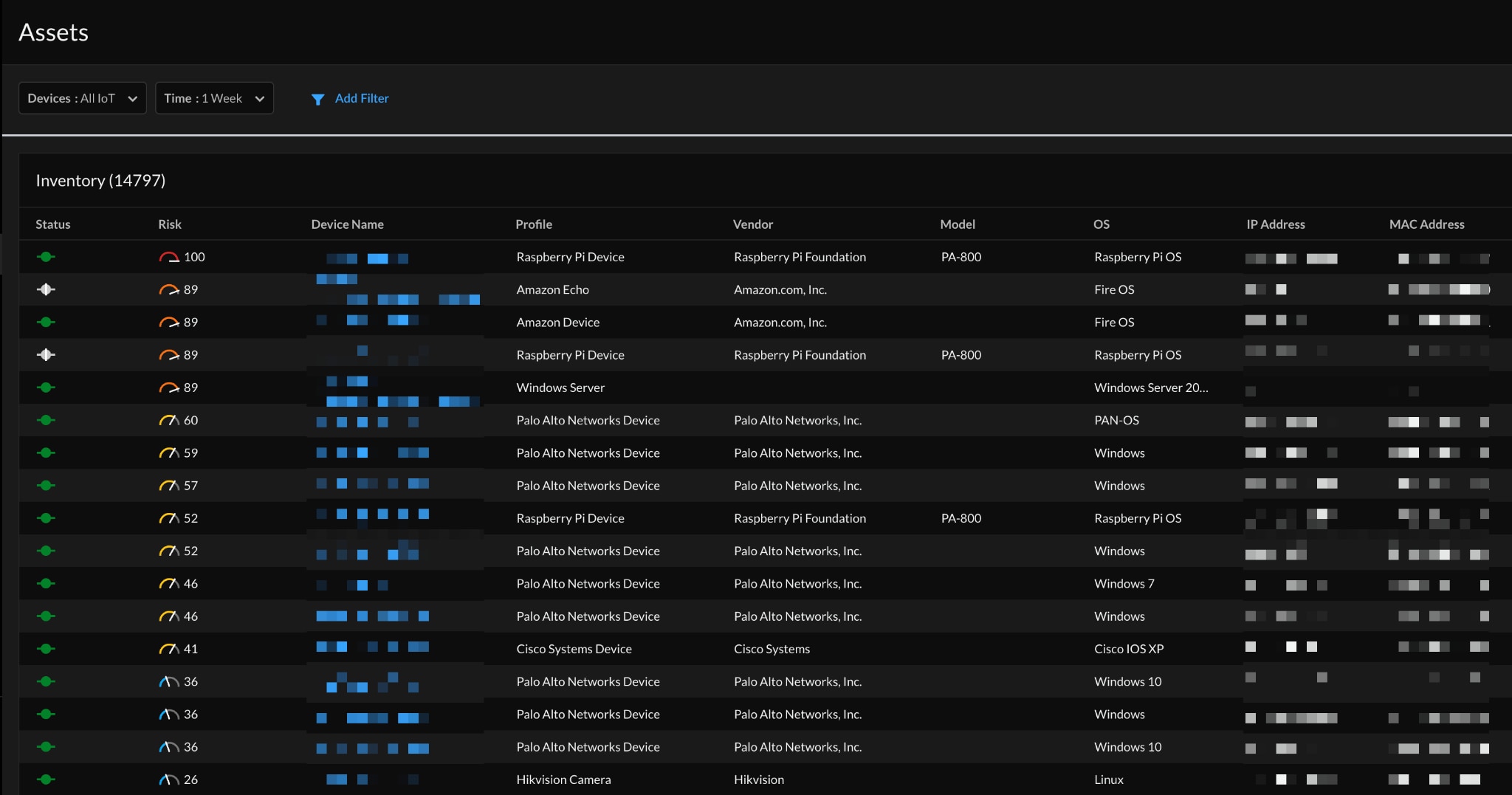

2. Prisma SASE IoT SecurityでIoTデバイスと脆弱性の両方を可視化する

ネットワークに接続しているのはユーザーのデバイスだけではないので、Prisma SASE IoT SecurityでIoTデバイスのように特定ユーザーに属さないデバイスをアセットに含めて1画面で包括的に特定し、それぞれの脆弱性や対策状況も同時に可視化します。

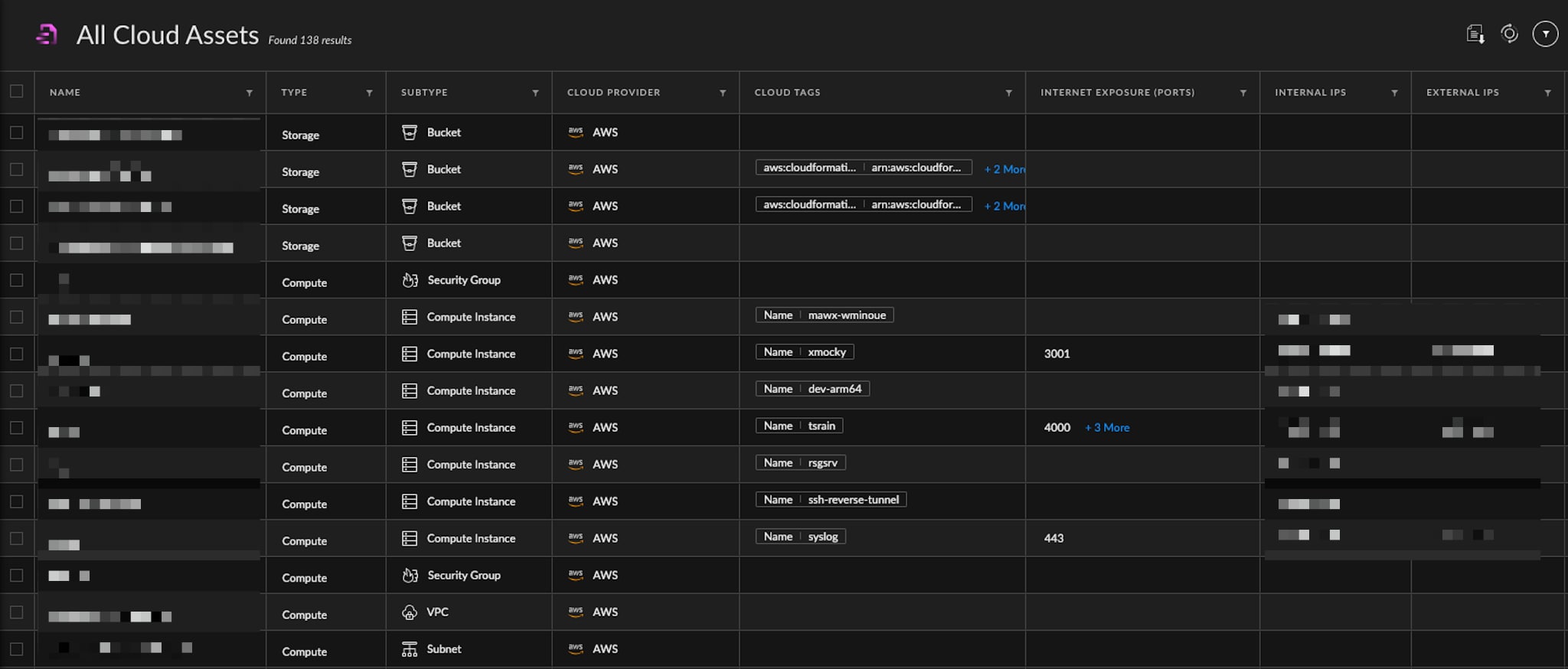

3. Cortex XDRとPrisma Cloudでクラウドアセットを可視化する

現代の組織のアセットはオンプレミス環境のほかクラウド上にも存在するので、Cortex XDRとPrisma Cloudでシングル・ハイブリッド・マルチなどクラウド環境を問わず、自組織がどのようなクラウドアセットを持ち、どのようなサービスを利用しているか、それらにどのような脆弱性があり、どのような対策がされているのか、これらの情報を包括的に一覧化してCSVでダウンロードします。

上記3つの応用例が示すように、ユーザー利用端末、IoTデバイス、クラウドアセット、これらすべての最新情報を一括で短時間に収集できれば、回答期間が非常に短い監査要求にも迅速かつ正確に応えられることになります。

実際、こちらのお客様は、以前は20以上の管理画面から必要な情報を集めていたところ、今回のプラットフォーム化により、たった3つの管理画面でエンドポイントからクラウドまでインフラ全域のセキュリティ関連情報を収集できるようになりました。結果的に情報収集の工数を大幅に削減し、情報開示請求にも迅速に対応できるようになったそうです。

最後に

この事例のお客様は、上記のような施策で監査への対応を続け、ビジネスを拡大しておられます。もちろんこの先、さらに要求内容がエスカレートすることも考えられますし、新手の攻撃キャンペーンが台頭すればそれらに対する対応が求められるでしょう。また、新たなテクノロジーを導入すれば、それに対するセキュリティ対策状況の開示を継続的に要求されることになるはずです。しかしながら、セキュリティ状況がどのように進展しても、プラットフォーム化によって管理性を向上しておけば、サイバーセキュリティ対策の情報開示や透明性確保が容易になり、有事の説明責任で強力な武器となることは間違いないでしょう。

弊社が最近力を入れている対話型AIを用いた情報収集も、もう1つの打開策になりそうです。例えば、監査請求情報をそのまま対話型AIへインプットし、AIがプラットフォーム内の各コンポーネントから必要情報を取得し、レポートデータとして成型した上で、機密情報、個人情報はマスクして出力する、といった使いかたが考えられます。こうした対応が普遍的になれば、サイバーセキュリティの情報開示が適切にできる企業とできない企業とで、ステークホルダーからの差別化がはかられる時代が来るかもしれません。

パロアルトネットワークスは、お客様にセキュリティ対策を提供するだけでなく、健全で透明性が高く監査にも容易に対応できるインフラの実現に向けたプラットフォーム化やAI推進を推進しています。

本稿が皆さんの組織の監査対応のヒントとなれば幸いです。今回の記事に書ききれなかったことや、ご相談されたいことがあるようでしたら、私たちSEバーチャルチームまでお気軽にお声がけください。