This post is also available in: English (Inglese) 简体中文 (Cinese semplificato) 繁體中文 (Cinese tradizionale) Français (Francese) Deutsch (Tedesco) 日本語 (Giapponese) 한국어 (Coreano) Português (Portoghese, Brasile) Español (Spagnolo)

Abbiamo i risultati della valutazione 2023 di MITRE Engenuity ATT&CK e solo Cortex XDR fornisce il 100% di protezione e di copertura analitica senza modifiche di configurazione e ritardi nei rilevamenti.

Sono stati pubblicati i risultati del quinto round delle valutazioni MITRE Engenuity ATT&CK e, anche se tutti i fornitori affermano di raggiungere il 100% in tutti gli ambiti, la verità è nei dettagli e i dati non mentono. Quest'anno, Cortex è l’unico fornitore che offre il 100% di prevenzione e copertura analitica.

Nel panorama in costante evoluzione della sicurezza informatica, tenersi sempre un passo avanti non è mai stato così cruciale. Gli avversari cercano continuamente modi nuovi e sofisticati di violare le difese. È un gioco dalla posta molto alta, dove le regole cambiano continuamente e le conseguenze per chi non riesce a stare al passo possono essere catastrofiche.

E qui entrano in scena MITRE Engenuity e le sue valutazioni ATT&CK aziendali, che sono una guida chiara in mezzo al caos. Queste valutazioni sono diventate una risorsa preziosa per i CISO, i professionisti della sicurezza e chiunque abbia il compito di proteggere le risorse digitali di un’organizzazione. Sono una prova del nove o una verifica delle prestazioni del modo in cui le soluzioni di sicurezza degli endpoint nel settore fanno fronte ai sabotatori informatici più ingegnosi.

Ma cosa sono esattamente le valutazioni MITRE Engenuity ATT&CK e perché i risultati dovrebbero interessarti? Queste valutazioni annuali emulano le tattiche, le tecniche e le procedure (TTP) utilizzate da alcuni dei gruppi di hacker più attivi e famigerati dei nostri tempi. Il Red Team di MITRE Engenuity invita i fornitori di soluzioni di sicurezza informatica a difendersi da attacchi preparati con attenzione (esclusivamente in modalità di rilevamento e di prevenzione) e a fornire informazioni su tre funzioni:

- Visibilità: cosa può vedere una soluzione

- Rilevamento: quali azioni possono essere identificate accuratamente come dannose

- Protezione: quali azioni dannose può prevenire una soluzione

A queste valutazioni partecipa un numero sbalorditivo di fornitori: quest’anno sono stati 29. Questa è una dimostrazione del loro valore, e rispecchia i grandi sforzi fatti da MITRE Engenuity per assicurarsi di fornire una prova stimolante e all'altezza.

Quinto round (Turla)

Quest’anno si è svolta la quinta valutazione annuale e il Red Team di MITRE Engenuity ha deciso di emulare i metodi di Turla, un gruppo di hacker che i nostri esperti che si occupano di minacce di Unit 42 hanno studiato a fondo. Turla è un gruppo di hacker sofisticato con sede in Russia, che dispone di una straordinaria quantità di risorse e che ha infettato obiettivi in oltre 45 Paesi. Ha colpito agenzie amministrative, gruppi militari, missioni diplomatiche, organizzazioni di ricerca e organi di informazione. Turla usa tattiche di esfiltrazione invisibili e spregevoli, tra cui attacchi watering hole a siti Web governativi, rootkit personalizzati, infrastrutture di rete command-and-control elaborate e tattiche ingannevoli. Parlando con i difensori che hanno partecipato alla valutazione, è chiaro che quest’anno MITRE Engenuity ha fatto un grande passo avanti nel rendere più sofisticati i metodi di attacco.

Il Blue Team ha utilizzato Cortex XDR Pro per agente endpoint sugli endpoint sia di Windows che di Linux. Non sono state utilizzate altre soluzioni e Cortex XDR è stato configurato con le impostazioni predefinite; le uniche modifiche sono state l'abilitazione della quarantena per i file dannosi e, per Linux, l’abilitazione dell’opzione per trattare grayware come un malware.

Metriche chiave e criteri di valutazione

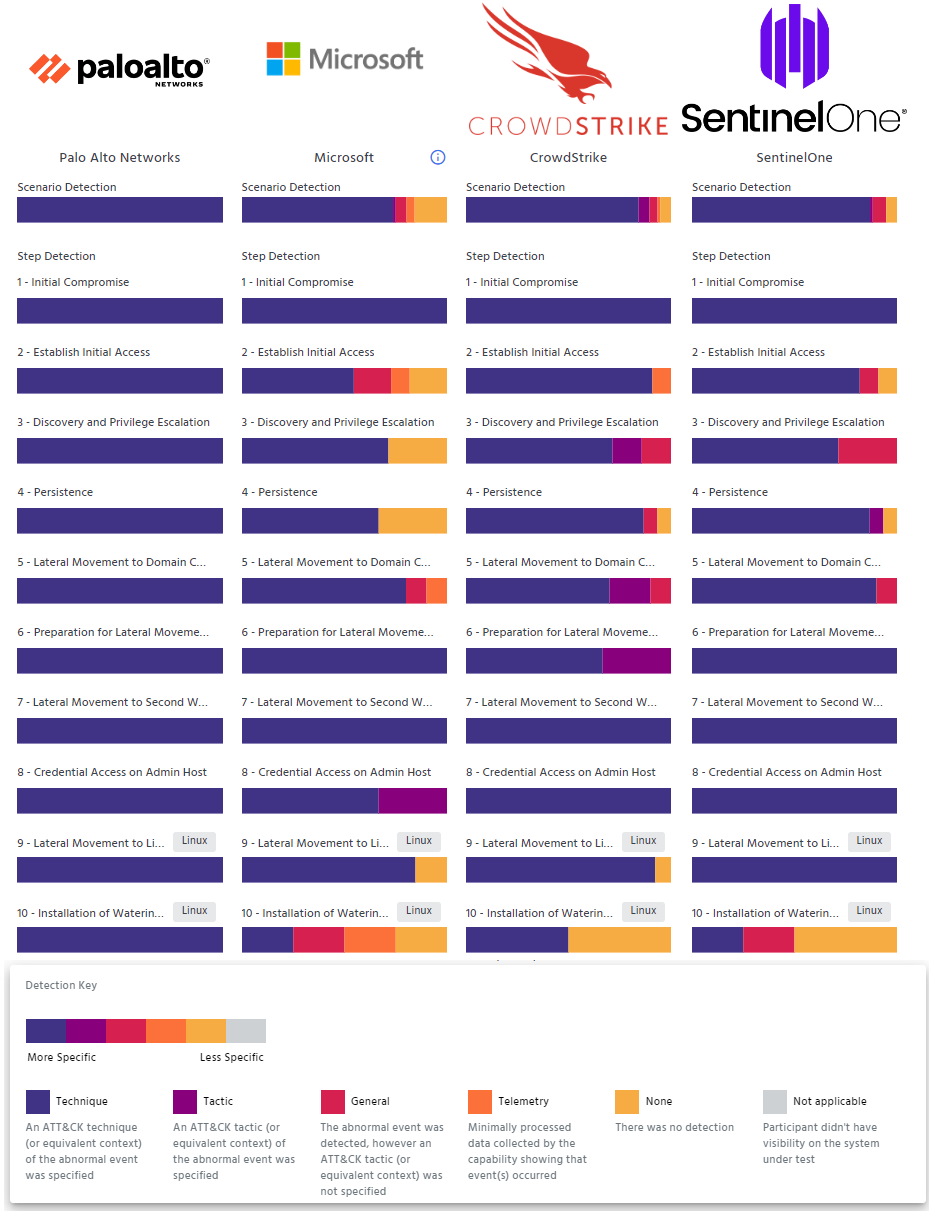

La valutazione di quest’anno è stata suddivisa in due scenari esclusivamente di rilevamento, chiamati Carbon e Snake, che corrispondevano a importanti strumenti creati e utilizzati da Turla. A questa parte è seguita una fase di protezione, che rispecchiava le tecniche usate nei test di rilevamento, con l’introduzione di abbastanza entropia da non risultare identica all’altro test. Ciascuno dei due scenari di rilevamento aveva 10 passaggi, costituiti da diversi sottopassaggi che mappano tecniche effettive nel framework MITRE ATT&CK. Nel complesso, si trattava di 143 sottopassaggi che ciascun fornitore ha avuto la possibilità di vedere. Per ciascuno di questi sottopassaggi, il team MITRE Engenuity ha registrato se la soluzione in questione aveva un rilevamento per l'azione effettuata

e ciascuno di questi rilevamenti è stato categorizzato in base alla qualità osservata.

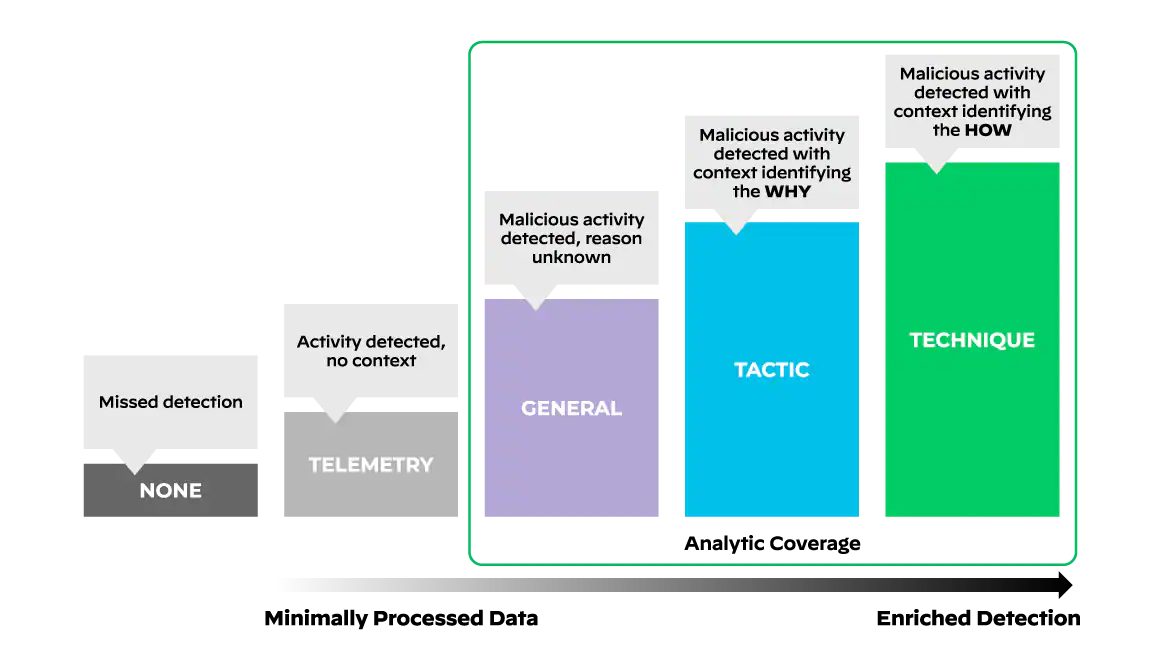

Categorie di rilevamento di MITRE Engenuity:

- Non applicabile: i partecipanti non avevano visibilità sul sistema messo alla prova (ad esempio, in caso di rinuncia alla valutazione Linux).

- Nessuno: nessun rilevamento effettuato (nessuna telemetria associata all'attività dannosa).

- Telemetria: dati raccolti dalla funzione che mostrano l'evento/i che si è verificato, processati in maniera minima (generalmente, i rilevamenti di questo tipo sono una registrazione di base delle attività).

- Generale: l'evento anomalo è stato rilevato, ma non è stata specificata una tattica ATT&CK o di contesto equivalente (con rilevamenti di questo tipo, sta agli analisti della sicurezza indagare e stabilire che azioni sono state intraprese e perché).

- Tattico: è stata specificata una tattica ATT&CK o di contesto equivalente dell'evento anomalo (i rilevamenti di questo tipo stabiliscono perché si è verificata un'azione, ma lasciano nuovamente agli analisti della sicurezza il compito di indagare sulle azioni o sulle tecniche intraprese).

- Tecnico: è stata specificata una tecnica ATT&CK o di contesto equivalente dell'evento anomalo (i rilevamenti di questo calibro forniscono il contesto e i dettagli necessari per capire perché un avversario ha eseguito un’azione e quale azione specifica ha usato per raggiungere quell’obiettivo).

MITRE Engenuity identifica con efficacia due tipi di copertura: la copertura della telemetria e la “copertura analitica”. La copertura della telemetria si può definire come il numero di sottopassaggi in cui una soluzione produce un rilevamento telemetrico come rilevamento di maggior valore. La copertura analitica si può definire come il numero di sottopassaggi che contengono un rilevamento generale, tattico o tecnico.

Vale anche la pena di segnalare che tutti i rilevamenti possono avere uno o due indicatori di modifica del rilevamento:

- Modifiche di configurazione: un indicatore di modifica di questo tipo è segnalato se il rilevamento è stato effettuato il quarto giorno del test, quando ai fornitori viene data una seconda occasione per rilevare attività dannose non riscontrate durante il test iniziale.

- Rilevamenti in ritardo: questo genere di indicatore di modifica viene segnalato se il rilevamento non avviene tempestivamente; questo implica un ritardo significativo nell’intraprendere un’azione e quando il rilevamento viene osservato nella console del fornitore.

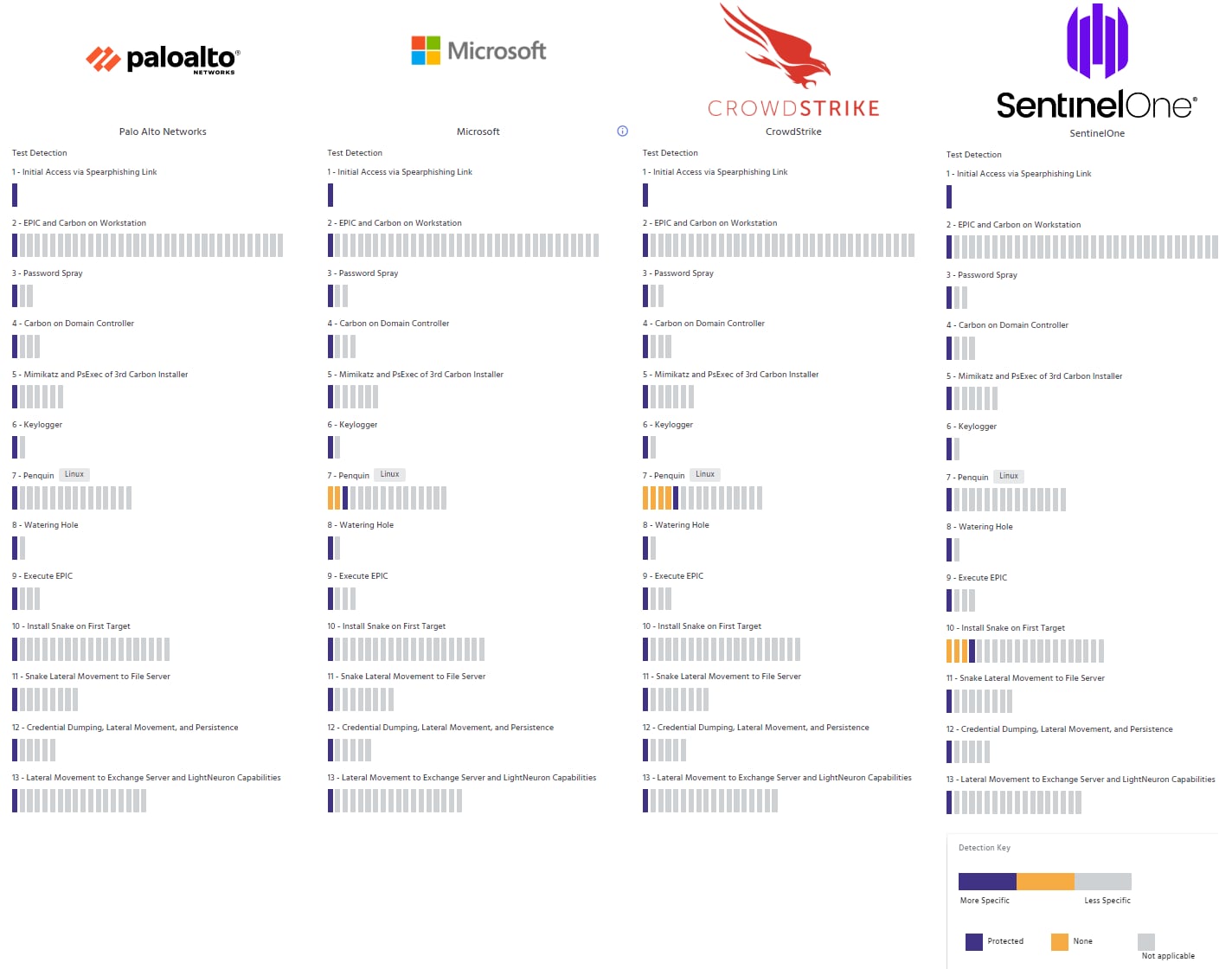

Lo scenario di protezione era costituito da 129 sottopassaggi organizzati in 13 passaggi principali. Nel caso di questi sottopassaggi, ciascun sottopassaggio di protezione era bloccato oppure non bloccato e registrato come:

- Protetto: l'attività dannosa è stata bloccata.

- Non applicabile (protetto): questo avviene quando un sottopassaggio precedente nel passaggio di prevenzione è stato bloccato, pertanto i sottopassaggi successivi non vengono eseguiti.

- Nessuno: l'attività dannosa non è stata bloccata.

Che prestazioni ha avuto Cortex XDR?

L’obiettivo di queste valutazioni è fornire informazioni su tre funzioni:

- Visibilità: cosa può vedere una soluzione

- Rilevamento: quali azioni possono essere identificate accuratamente come dannose

- Protezione: quali azioni dannose può prevenire una soluzione

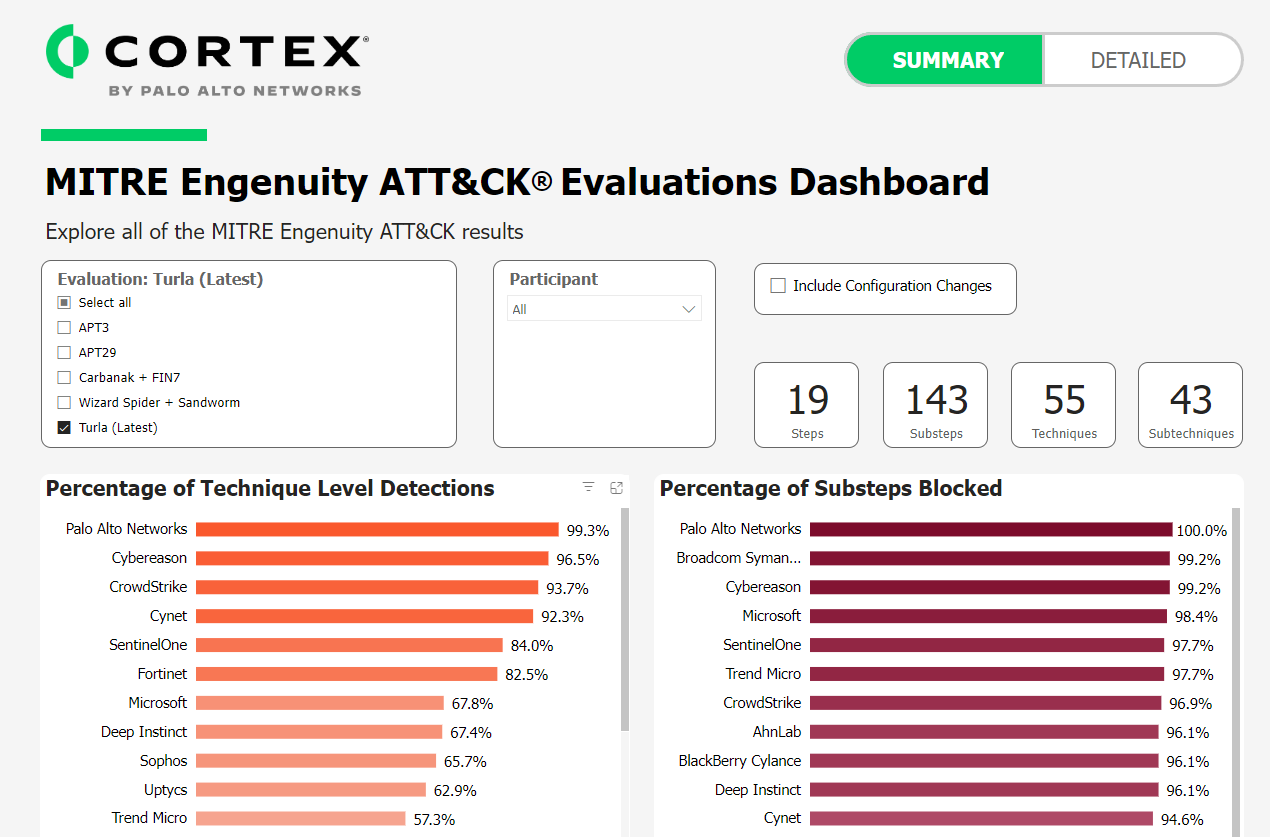

Cortex XDR è l’unico a fornire il 100% di protezione, garantendo il 100% di visibilità e copertura analitica (rilevamenti) senza modifiche di configurazione o rilevamenti in ritardo.

Inoltre, la qualità dei nostri rilevamenti è senza pari, con 142 rilevamenti su 143 a livello Tecnico, che è il livello di qualità più alta. L’unico altro rilevamento è stato riconosciuto al livello Tattico. Tutti i 129 sottopassaggi nella valutazione della protezione sono stati bloccati. Tutto questo è stato ottenuto senza modifiche di configurazione e rilevamenti in ritardo. Se si escludono i rilevamenti avvenuti dopo modifiche di configurazione, Cortex XDR è stato l’unico fornitore che non ha perso alcun rilevamento (tipo di rilevamento, Nessuno). In altre parole, Cortex XDR è stato l’unico fornitore con una visibilità del 100%.

I risultati della valutazione di quest’anno rispecchiano gli enormi sforzi che Palo Alto Networks continua a fare nella ricerca sugli avversari e nella progettazione della sicurezza degli endpoint, sfruttando queste conoscenze per aiutare i nostri clienti a rimanere al sicuro in un mondo informatico sempre più ostile.

Un appunto sul 100%

Per chi segue le valutazioni ATT&CK da un po’ di tempo, il 100% può sembrare un risultato comune. Ma non bisogna fare confusione: quando le altre soluzioni affermano di aver ottenuto il 100% nella valutazione di quest'anno, significa che hanno effettuato almeno un’istanza di rilevamento e/o prevenzione in tutti i passaggi principali. Soltanto Cortex ha fornito questi rilevamenti per ciascuna delle azioni dannose individuali, nei sottopassaggi.

Il 100% di rilevamento e prevenzione è l’obiettivo a cui tutti dovremmo aspirare. Come ha sottolineato Allie Mellen di Forrester dopo la valutazione dello scorso anno, “rilevare un attacco eseguito da un attore di minacce noto dovrebbe essere il minimo che possano fare i prodotti di sicurezza, non il massimo”1. Siamo pienamente d'accordo, e Cortex XDR sta dando l’esempio.

Detto questo, Allie ha anche giustamente indicato che forse un rilevamento del 100% non è necessariamente una cosa positiva, poiché le soluzioni che “rilevano ogni tecnica possono essere fastidiosi, avere un alto numero di falsi positivi e fornire una quantità eccessiva di avvisi”. Anche noi condividiamo questo punto di vista. Ecco perché ci avvaliamo molto dell’apprendimento automatico per comprendere quali attività rappresentano le normali operazioni e quali azioni sono potenzialmente dannose. Nel caso di Cortex XDR, questo è soltanto rafforzato dal fatto che abbiamo integrato ulteriore telemetria da molte altre origini di dati fondamentali che offrono indizi cruciali sul contesto per stabilire dove focalizzare le indagini.

I risultati della valutazione ATT&CK

Facciamo i complimenti a MITRE Engenuity, perché quest’anno è stato decisamente più impegnativo rispetto ai test precedenti. Inoltre, siamo entusiasti dei miglioramenti che hanno fatto per aiutare i difensori a prendere decisioni informate. I risultati della valutazione ATT&CK, riportati sul sito di MITRE Engenuity, ora consentono di confrontare le prestazioni di tre fornitori affiancati. Puoi selezionare ciascuno dei tre scenari di valutazione e fino a tre fornitori. Per impostazione predefinita, i risultati mostrati includono i rilevamenti in ritardo e quelli derivanti da modifiche di configurazione. Si possono comunque visualizzare i risultati con tali indicatori di modifica rimossi.

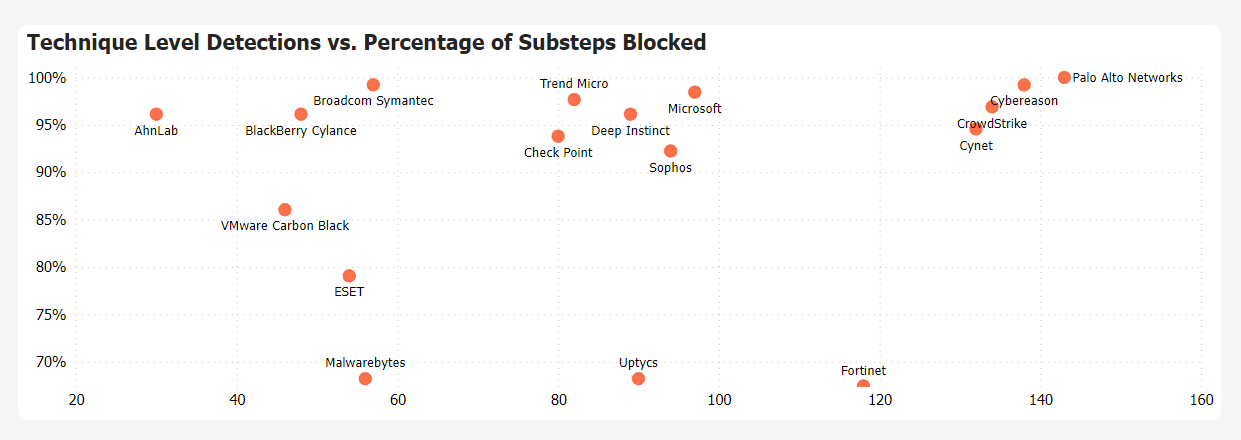

Abbiamo sentito dire per molti anni che è difficile capire i risultati della valutazione ATT&CK, perché nessuno strumento di visualizzazione dei dati consente di visualizzare i risultati di tutti i fornitori. Per permettere una maggiore comprensione, abbiamo creato uno strumento che aiuta ad analizzare i risultati di quest'anno e degli anni precedenti. Questo strumento permette di selezionare i fornitori che ti interessano e gli avversari specifici che sono stati emulati. Tutti i grafici sono generati direttamente dai file JSON forniti da MITRE Engenuity per ciascuno dei fornitori partecipanti. Scopri direttamente i risultati della valutazione ATT&CK e lascia che siano i dati a rivelare la scelta migliore per difendere la tua azienda.

- Forrester® e Allie Mellen. “Analista principale”. MITRE ATT&CK Evals: Getting 100% Coverage Is Not As Great As Your Vendor Says It Is, Forrester®, 2022, https://www.forrester.com/blogs/mitre-attck-evals-getting-100-coverage-is-not-as-great-as-your-vendor-says-it-is/. Accesso: 19 settembre 2023.