This post is also available in: English (英語)

パロアルトネットワークスは、クラウドワークロードを網羅的に保護するための新機能を追加したPrisma® Cloudの新版の提供を発表しました。

新機能では、自動化と検出精度の向上や、コンプライアンスチェックの簡素化、コンテナおよびホストに対するマルウェア脅威の可視化の向上を実現しています。また、業界で初めてMITRE社の攻撃者の戦術・手法を体系化したMITRE ATT&CK®フレームワークをクラウドネイティブ攻撃ダッシュボードに追加しました。

企業は、特定の目標や戦略に最適なクラウドプラットフォームを選択していく中で、多様化したクラウドネイティブアプリケーションのポートフォリオにますます依存するようになっています。同時に、ワークロードとしてホスト、コンテナ、サーバーレスアーキテクチャを活用ようになりました。

2020年版State of Cloud Native Securityレポートによると、企業は2022年までにワークロードの64%をクラウド上で実行し、その割合は、仮想マシン(VM)が30%、コンテナが24%、マネージドコンテナーサービスが21%、サーバーレスが22%と、ほぼ均等に分散すると予想されています。

しかし、これらポートフォリオの正確な構成はチームやプロジェクトによって大きく異なるため、ガートナーが「クラウド・ワークロード保護プラットフォームのマーケット・ガイド」で指摘するように、統合的なセキュリティの実現には、一元管理と可視性をオーバーレイできる包括的なセキュリティプラットフォームが必要です。

こうした要件をサポートするために、今回、Prisma Cloudに以下の新しい機能を追加しました。

- クラウドVMの自動検出と自動保護

- 業界初となる包括的クラウドネイティブ攻撃フレームワーク

- Wild Fireとの連携によるホストおよびコンテナ向けマルウェア分析の強化

- 主要フレームワークに対するセキュリティ状況の分析のために改善されたコンプライアンスダッシュボード

- WebアプリケーションおよびAPIセキュリティモジュールの仮想パッチ

- twistcliツールによるgitリポジトリのスキャン

など

Prisma Cloudチームは、いかなるクラウドワークロードも保護されない状態にならないように支援することを目指しており、今回の新機能は、その目標に一歩近づくものになったと確信しています。

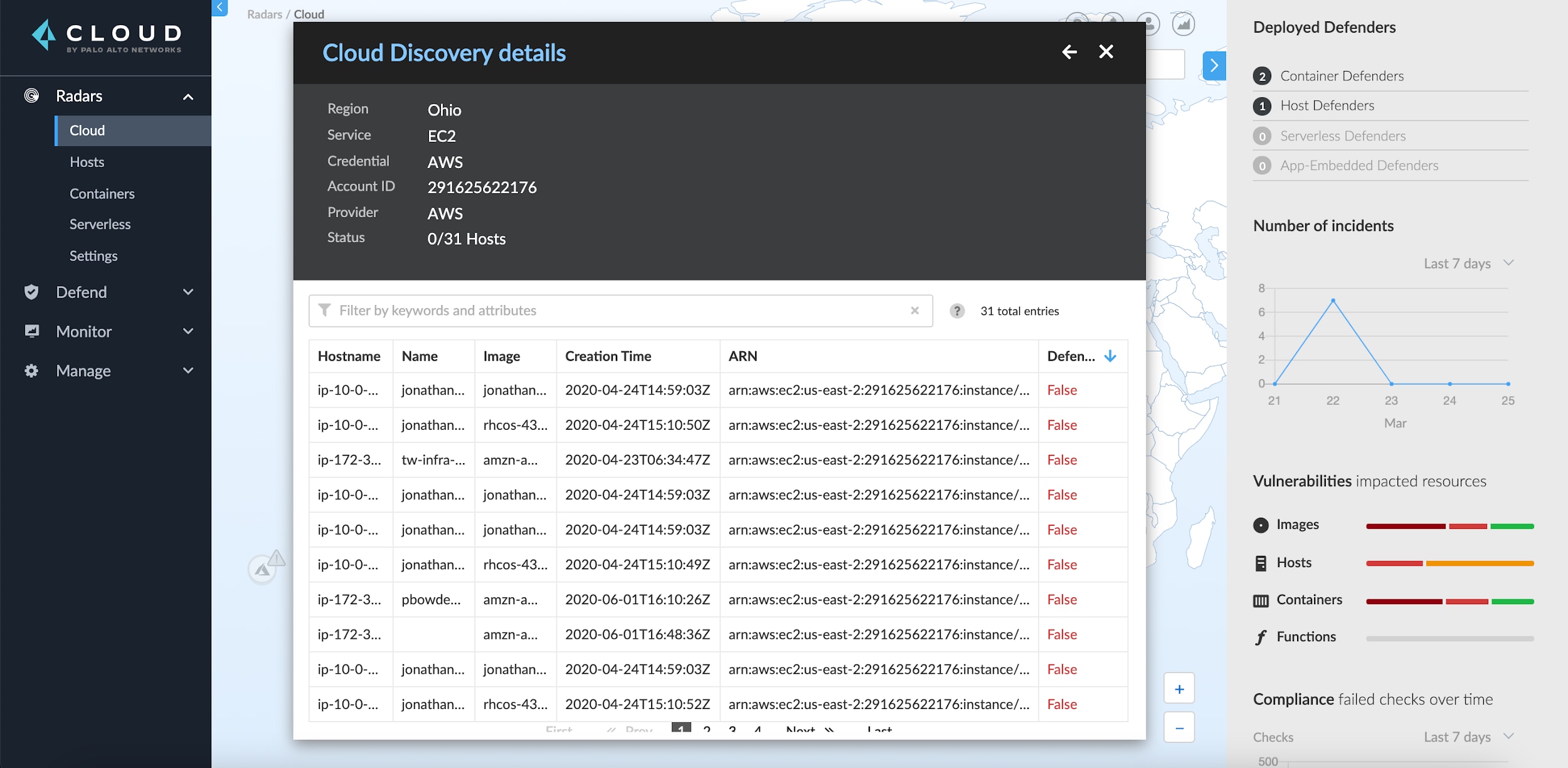

ホストセキュリティ:クラウドVMの自動検出と自動保護

パブリッククラウドで実行される仮想マシン (VM) には、大規模な保護を合理化するための専用のセキュリティが必要です。しかし、組織のクラウド利用範囲が拡大するにつれて、増加するVMを追跡・保護することが難しくなります。

これらの問題を軽減するために、Prisma Cloudでは、アマゾン ウェブ サービス、Microsoft Azure、Google Cloudで実行されている保護されていないVMを自動的に検出できるようになりました。そして、シームレスに保護するため、それらの保護されていないVMに対してDefender agentを自動的にデプロイし、異常な振る舞いやアクティブな脅威からワークロードを保護することが可能です。

図1.Prisma Cloudにおける保護されていないVMの検出

Amazon Elastic Compute Cloud(Amazon EC2)インスタンスの自動デプロイを有効化できるほか、Microsoft Azure およびGoogle Cloudについても、サポートしています。

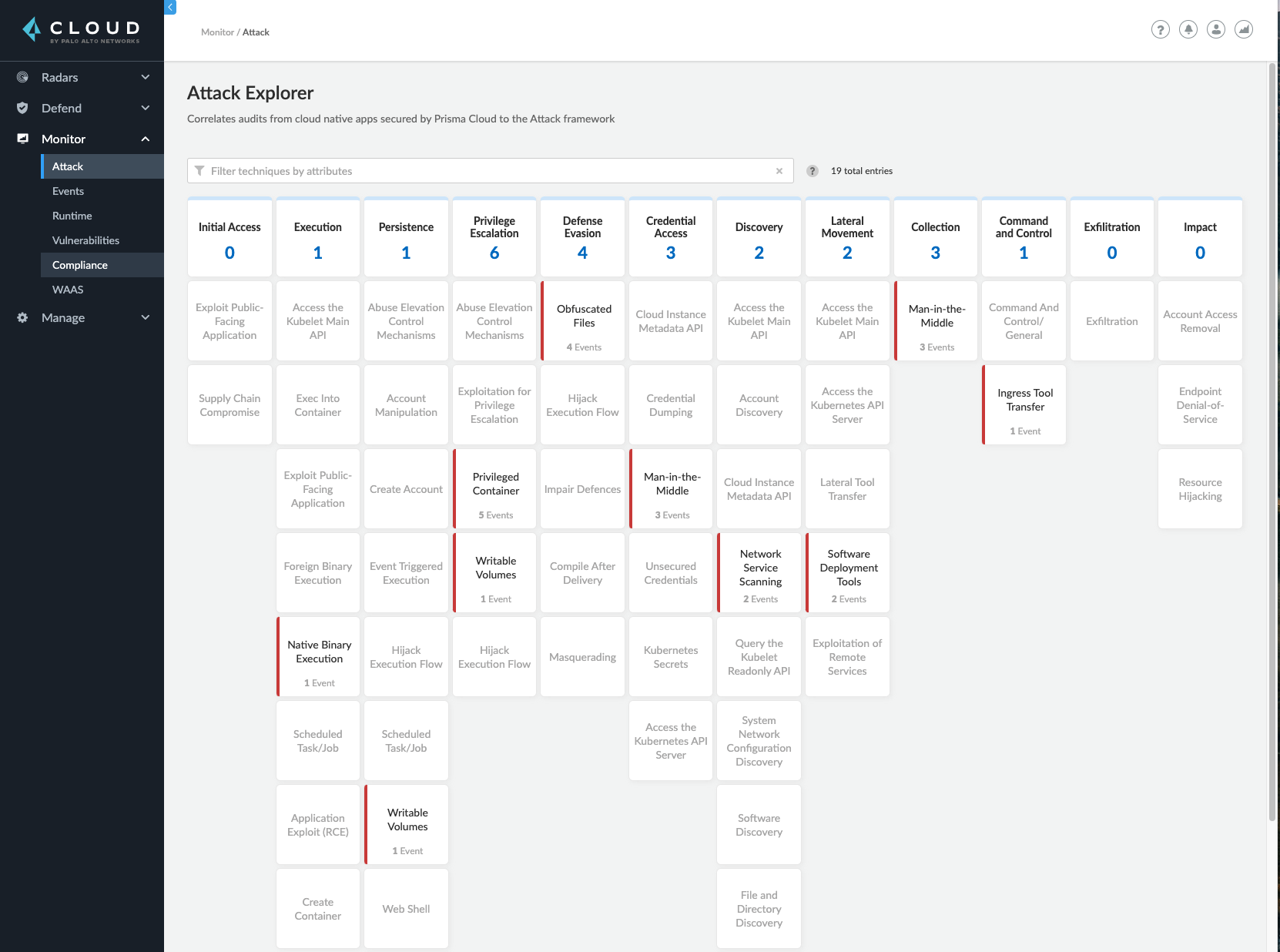

業界初となる包括的クラウドネイティブ攻撃フレームワーク

Prisma Cloudは、ベースラインのアプリケーションアクティビティを自動的にモデル化し、通常アクティビティからの逸脱や新しい脅威に対してアラートを生成し、ランタイム防御を備えた包括的なワークロード保護を提供します。また、セキュリティ手順の有効性を測定し改善点を明らかにするために、組織はMITRE ATT&CKフレームワークなどのサードパーティフレームワークを使用することが多くあります。

新機能では、MITRE ATT&CKフレームワークを取り入れてクラウドネイティブアプリケーション専用に構築された初のダッシュボードにより、攻撃フレームワークを12カテゴリのセキュリティ監査とセキュリティイベントに関連付けます。これにより、クラウドVM、コンテナ、サーバーレスアーキテクチャのいずれで実行されているかに関わらず、組織におけるクラウドネイティブアプリケーションのポートフォリオ全体に関する統合ビューを提供します。

図2.Prisma Cloudの新しいAttack Explorerダッシュボード

また、ユーザーは一定期間の傾向を簡単に追跡し、特定の脅威シナリオに対する自社の防御機能を評価でき、起こりえるインシデントの対応や復旧に役立てることが可能です。

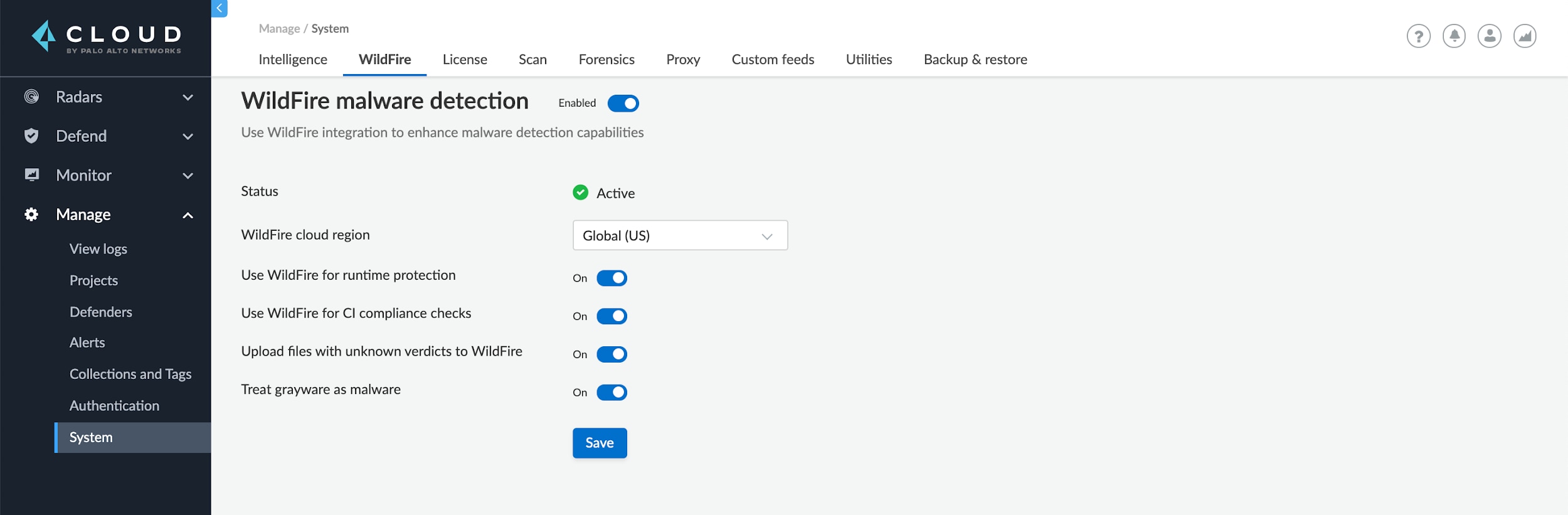

マルウェア対策機能とWild Fireとの連携によるホストおよびコンテナ向けフルライフサイクルのマルウェア分析の追加

Prisma Cloudは、Prisma Cloud Intelligence Streamによって、脆弱性インテリジェンス、高度な脅威保護データ、マルウェアフィードを提供します。ユーザーは、隔離環境においても正確かつ詳細なリスクの優先順位付けと脅威防御を実現できます。

そして今回、これらの情報を増強するために、分析および防御エンジンであるWildFireを使用することで、ランタイム時とCI/CD (継続的インテグレーション/継続的デリバリー) 実施時の両方で未知のバイナリをスキャンできるようになりました。

図3.Prisma CloudにおけるWildFire連携の設定

ユーザーが簡単なポリシーを設定すると、すべての未知バイナリがWildFireエンジンに送信されます。そして、隔離されたサンドボックスでバイナリが実行され、そのリスクレベルを判断します。これにより、ランタイム保護の階層が追加され、CI/CDプロセス時のマルウェア脅威をより深く可視化できるようになります。さらに、アンチマルウェアおよびエクスプロイト防御機能が、ホストとコンテナに適用されます。

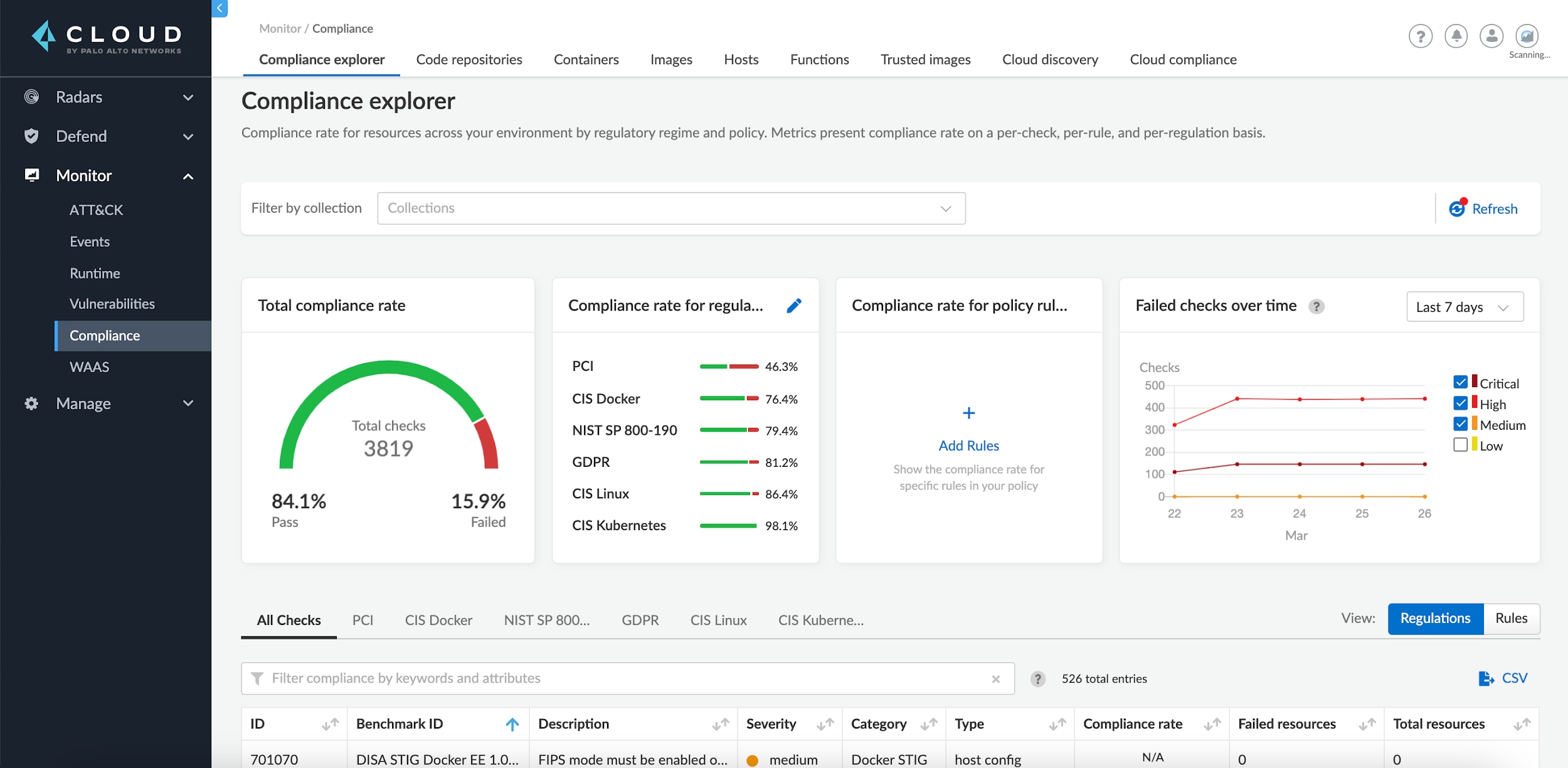

ホスト、コンテナ、サーバーレスアプリケーションのコンプライアンス簡素化

DevOps、セキュリティ、コンプライアンスの各チームは社内のコンプライアンス要件を満たしながら、PCI-DSS、HIPAA、GDPRなどの社外の規制にも準拠する必要がある場合が多くあります。こうした要件を満たすために、新機能では、コンプライアンス エクスプローラーUIを改善し、主要なコンプライアンス規制やCISベンチマークに従ってセキュリティ体制を簡単に分析できるようになりました。

図4. 更新されたPrisma Cloudのコンプライアンス エクスプローラー ダッシュボード

本リリースではまた、今回新たに、Docker EnterpriseのDISA STIG (米国国防情報システム局のセキュリティ技術導入ガイド) を実装するための業界初のコンプライアンスソリューションも提供されます。本フレームワークでは、ホストのコンフィグレーション、コンテナとイメージ、オーケストレーターのコンフィグレーションが対象となります。重要なポイントとしては、STIGがNIST SP 800-53やNIST SP 800-190などNIST (米国国立標準技術研究所) の過去のSpecial Publications (SP800シリーズ) を活用しており、NIST SP 800-190については、Prisma Cloudの製品担当バイスプレジデントであるジョン・モレロ (John Morello) がTwistlock社でCTOを務めていた際に共同執筆したものです。

Web App and API Security: Virtual Patching

WebアプリとAPIのセキュリティ:仮想パッチ

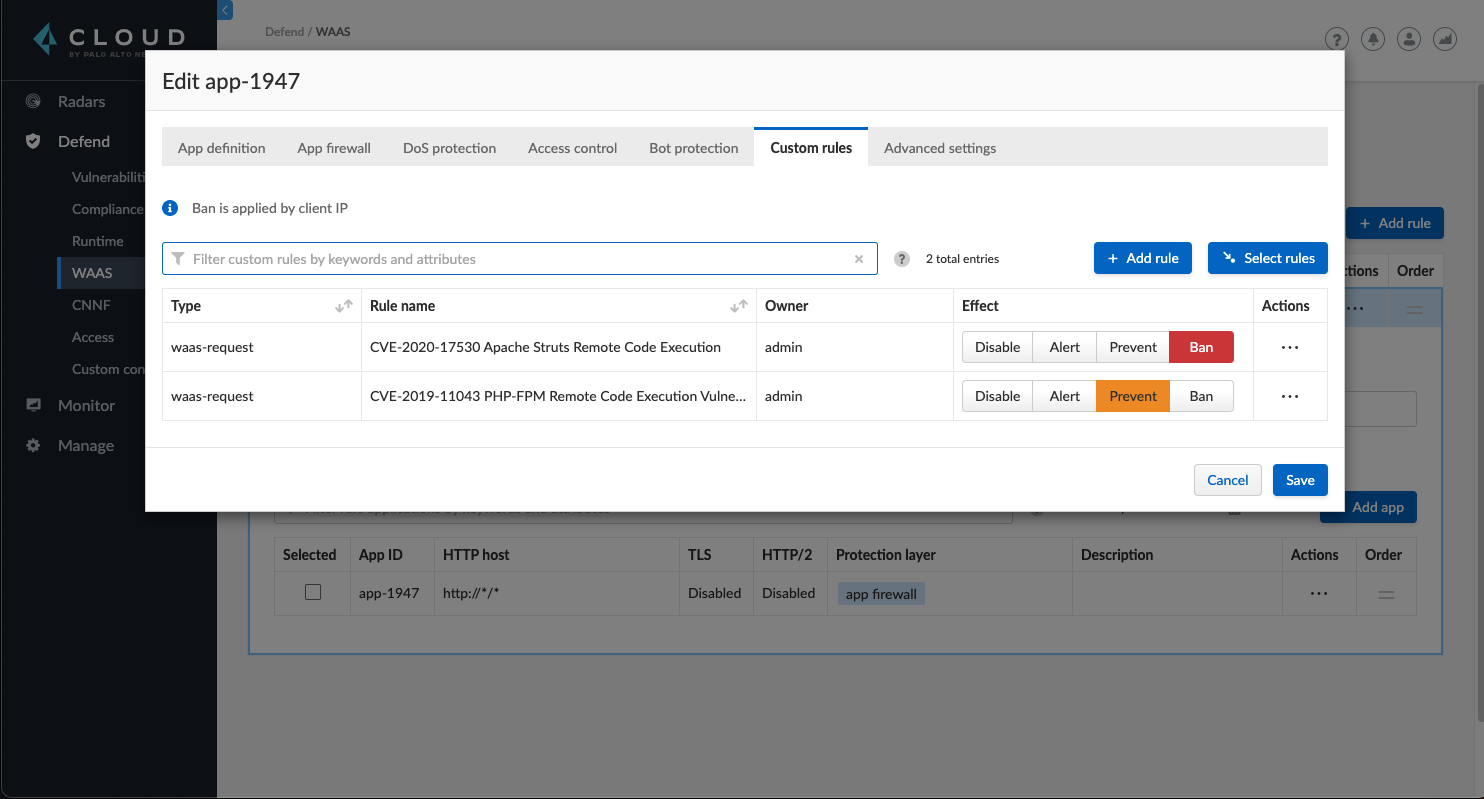

セキュリティチームは、新たな脅威に迅速に対応し、クラウドネイティブインフラストラクチャ全体を保護する必要があります。これらの課題に対処するために、WAAS(WebアプリケーションおよびAPIセキュリティ)モジュールによる動的ポリシー作成がサポートされました。これは仮想パッチとも呼ばれ、WAASが有効な場所においてより迅速な保護を実現します。

図5.Prisma Cloudにおける仮想パッチ

当社の脅威調査および研究開発チームであるPrisma Cloud Labsが作成した動的ポリシーは、Prisma Cloud Intelligence Stream経由で配布され、新たに出現する攻撃ベクトルをより包括的にカバーします。ポリシーは、エンドユーザー環境全体のCVEに関する豊富な知見に基づいて自動的に配布されます。

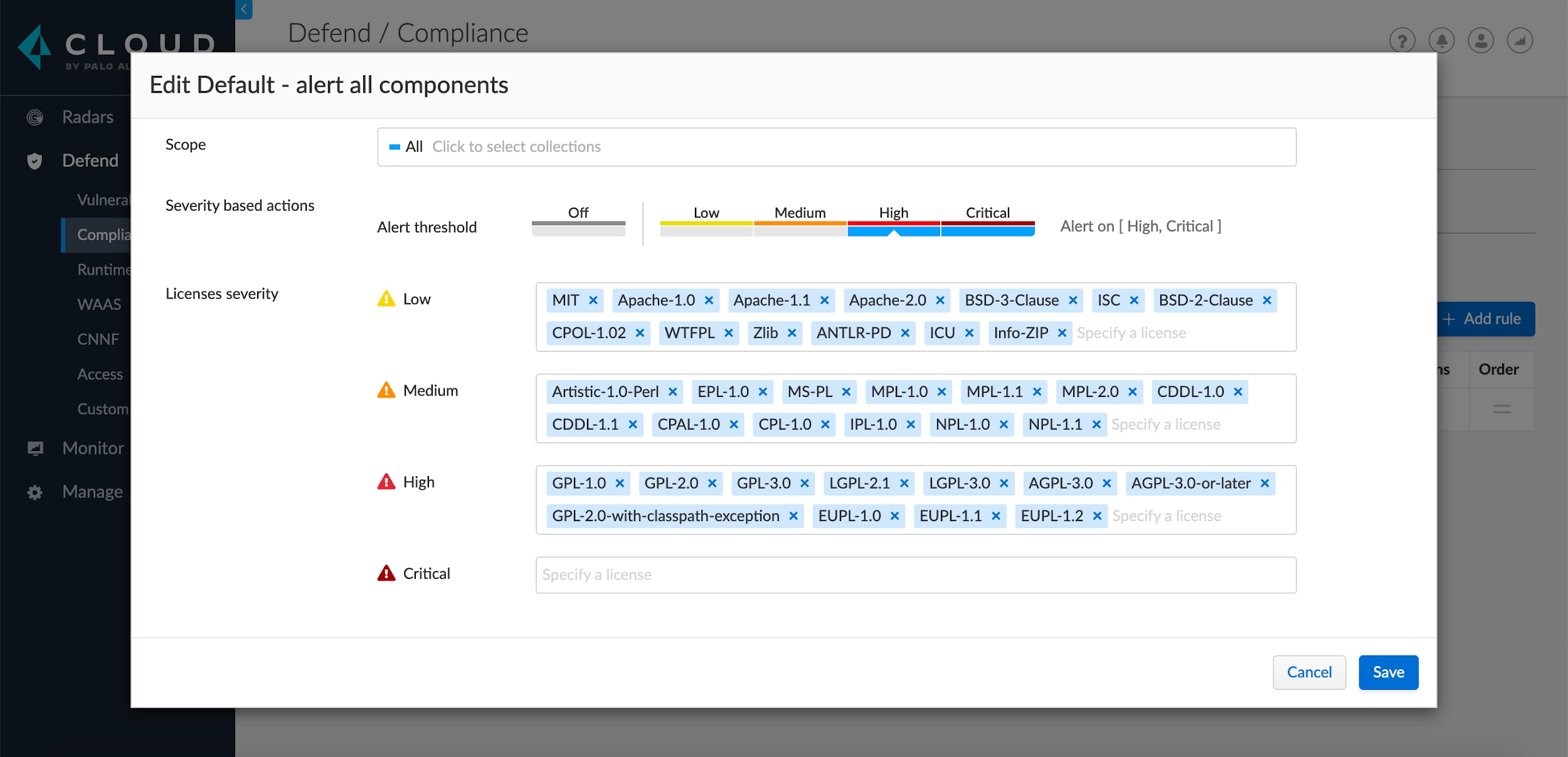

シフトレフト:Gitリポジトリ活用範囲の拡張とライセンス検出の強化

前回、開発者やDevOpsチームがソフトウェア開発ライフサイクルの早い段階で欠陥に対処できるよう、Prisma Cloudにはこれまでに、gitリポジトリの脆弱性を特定する機能が追加されていました。今回はさらに、ユーザーがtwistcliコマンドラインインターフェイスを使ってコードリポジトリをスキャンできるようになったほか、GitHub Enterpriseリポジトリをスキャンする新しい機能も追加されました。これにより、開発者はより柔軟にgitリポジトリをスキャンできるようになります。

図6.カスタマイズ可能なライセンス警告のしきい値

さらに、パッケージ内のオープンソースライセンスを識別するのに役立つ高度なライセンス検出機能や、組織内の使用状況を監視・管理するためにPrisma Cloudに設定するライセンスコンプライアンスルールも追加されました。現時点では、MIT、LGPL、GPLをはじめとする20のライセンスカテゴリがサポートされています。

そのほかのPrisma Cloud拡張機能

上記の幅広い機能に加えて、今回、以下の機能も拡張されています。

- AWS Fargateのサポート強化:ユーザーは、AWS Fargate上でPrisma Cloud Compute Editionコンソールを実行し、Fargate固有の脆弱性やコンプライアンスに関するビューを取得できるようになりました。

- ロールベースアクセス制御(RBAC)の拡張:Prisma Cloud Enterprise Editionで初めて利用可能となるAssigned Collections (割り当て済みコレクション) を使い、Prisma Cloud上でカスタマイズされたロール作成機能が拡張されました。これにより、DevOpsチームやセキュリティチームは、ユーザーの役割を基にダッシュボードビューの設定をより細かく制御できるようになります。