2020年は、世界中が新型コロナウイルス感染症(COVID-19)という未曾有の危機に直面しました。長期化の様相を呈するコロナ禍にあってもサイバー犯罪者の攻撃が止まることはなく、多くの企業や組織が対策に追われることになりました。昨年同様に本ブログでは、この2020年に発生したサイバー攻撃をパロアルトネットワークスが収集・分析したデータから振り返り、2021年以降に注意すべき脅威について予測します。

2020年の振り返り

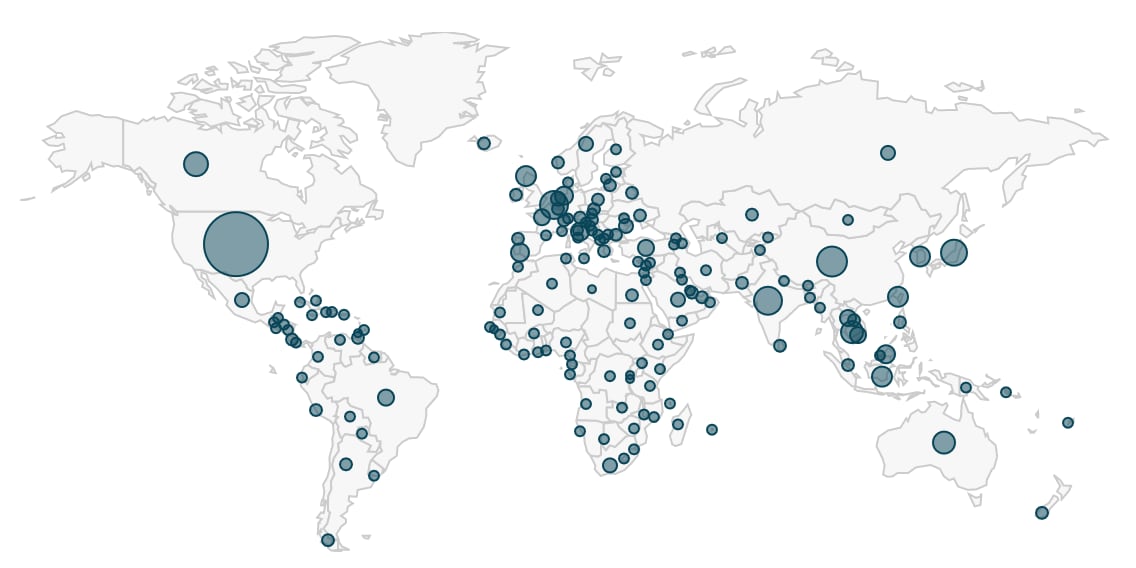

2019年12月1日から2020年11月30日までの1年間で、弊社のクラウドベースのマルウェア解析・防御サービスWildFire®は、有害・無害含めおよそ100億種類の未知のファイルを分析し、2億以上の新しいマルウェアを発見・対応しました。同期間では、未知ファイルの2%以上が悪意あるものだったという結果になっています。国・地域別でマルウェアの検出数が多いワースト3カ国は米国、中国、インドの順となり、昨年2位であった日本はワースト6位となりました(図1)。

2020年初頭からの新型コロナウイルス感染症(COVID-19)拡大をうけ、弊社の脅威インテリジェンスチーム Unit 42 は、サイバー犯罪者による同トピックの悪用を懸念してただちに調査を開始しました。新型コロナウイルスのように世界中で注目されるトピックはめったにないので、ソーシャルエンジニアリングに利用されると攻撃成功率が高まるおそれがありました。

誰でも自由に取得できるドメインやURLは犯罪者が頻繁に悪用しますが、世界的に感染が大きく広がりを見せた3月上旬から4月末にかけて新たに登録された120万件のドメイン中、約9万件が攻撃に利用される「悪意のあるもの」、または「ハイリスク」に分類されるものでした。取得したドメインにフィッシングサイトや詐欺ECサイトを設置することで、犯罪者は収益化を行っています。そのほか、ビジネスメール詐欺やランサムウェア配布、情報窃取を狙う標的型攻撃などでもメールやファイル名に新型コロナウイルスや関連用語の利用頻度は高く、この傾向は2020年末現在も続いています。

標的型ランサムウェアなど高度なサイバー犯罪による被害の拡大

昨年の振り返りでも述べたように、高度な技術力を持つサイバー犯罪グループの活動が今年も多く観測されています。特に大きな社会問題となっているのは、ランサムウェアの被害拡大と身代金の高額化です。2020年11月までに報道された数だけでも200を超える国内外の組織がランサムウェア被害にあっており、なかには数日間事業を停止せざるを得なかったケースもありました。犯罪者が重要データやサーバーをランサムウェアで暗号化するだけでなく、支払わない場合は侵入時に盗み出したデータを公開するといった脅迫を行うケースも増えています。

ランサムウェアそのものはこれまでも存在しており、2017年には WannaCry(別名 WanaCrypt0r)によって世界中の多くの端末に被害が出ました。こうした無差別に感染を行う攻撃と比較すると、現在の攻撃者の戦略は大きく異なっています。ターゲットにした組織の内部に入り込んで重要なサーバーやデータを掌握した上で暗号化を行い、ビジネスそのものを人質にすることで高額な身代金を要求します。

| WannaCry | 標的型ランサムウェア | |

| ターゲット | 不特定多数 | 特定 |

| 人質 | ファイル | ビジネス |

| 身代金 | 約3〜6万円 | 数億円〜数十億円 |

表1 WannaCry と標的型ランサムウェアの比較

高額な身代金を見込める犯罪は能力の高い攻撃者にとって魅力的であるため、MAZE や Evil Corp など複数の攻撃グループの活動が確認されており、今後も新規参入が進むことが予想されます。また、知財や個人情報を狙った従来の標的型攻撃グループが侵入後見つからないように隠れ続けるのとは異なり、ランサムウェアは目に見える形でファイルを暗号化し身代金を要求します。それが少なくとも年間200件以上起きているということは、攻撃者に侵害された組織数は膨大な数にのぼると考えられます。

高度な犯罪者が組織内部を侵害した場合、短時間でビジネスに多大な影響を与えうるので、企業は内部で何が起きているかをリアルタイムで把握する可視性と、ビジネスの継続性を維持するレジリエンスの双方を高める必要があります。

エンタープライズ IoT 機器に向かう脅威

IoT をターゲットにしたマルウェアは、登場当初は家庭用ルータやネットワークカメラなど主にコンシューマー向け IoT 機器をターゲットとして作成されていました。しかし、攻撃者は徐々に企業で利用される IoT 機器もターゲットに加えるようになってきています。たとえば、今年に入ってからも以下のようなエンタープライズ向け機器やソフトウェアをターゲットとした Mirai やその他の脅威が次々に発見されています。標的型攻撃でもVPN機器経由で侵入される事例も報道されています。

- ネットワークセキュリティ機器

- ロードバランシング & VPN装置

- Wi-Fi エクステンダー

- IP-PBX

- SCADA用遠方監視制御装置

- ビル制御システム

- ビックデータ向けオンライン分析処理(OLAP)エンジン

侵入経路としてだけでなく、攻撃対象としてOT製品も狙われています。2020年1月に観測された Windows 上で動作するランサムウェア EKANS は、産業用制御システム(ICS) のプロセスやサービスを停止する機能を持っています。これは製造業などのビジネスの中核である工場を止めてしまうことで交渉を有利に運び、高額の身代金を要求するためと考えられています。

これまでセキュリティ対策の中心であった パソコンやサーバーといった ITシステム 以外のデバイスも攻撃の対象であり、侵入経路や攻撃の対象となっています。侵害を防ぐにはデバイスの可視化を行うことが急務です。

クラウドをターゲットにする攻撃者

新型コロナウイルスの感染拡大によるテレワーク増加にともない、場所を問わず利用できるクラウドサービスを中心に環境が構築されることが多くなっています。総務省発行の令和2年版情報通信白書では、企業による活用の増加でクラウド市場の規模が拡大していると述べられています。2015年に市場規模の約半数を占めていた SaaS ですが、近年は IaaS や PaaS の利用拡大も顕著になってきています。同時に、クラウドサービスをターゲットにした攻撃者の活動も活発です。特に仮想通貨採掘用マルウェアを脆弱なクラウド上のシステムで実行するクリプトジャックと呼ばれる攻撃が盛んに行われており、TeamTnT攻撃グループやCetus、Kinsingなど複数の攻撃グループの活動を確認しています。

パブリッククラウド上のシステムが攻撃者に侵害される理由は、脆弱性や脆弱なパスワードといったオンプレミスと共通のものだけでなく、下記のようにクラウド特有のものもあります。

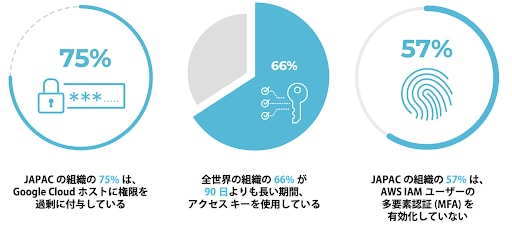

特にIAMロールの取り扱いには注意を払う必要があります。ある実在の組織に対して行った検証では管理IAMポリシーへのアクセスが付与された非管理者ユーザーアカウントを特定し、権限の昇格をすることでクラウド環境全体への管理アクセスを得ることができました。この組織の規模とビジネスモデルを考慮すると数千万ドルを優に超える損害を受けると推定しています。弊社の調査で判明したポリシー違反の傾向を図2に示します。

クラウドセキュリティの実現には DevOps とセキュリティの各チームが協力を行い、開発プロセスの可能な限り早期の段階へセキュリティ対策を移動させる「シフトレフト」戦略をとる必要があります。

昨年の予測の検証

振り返りの最後に昨年の2020年の予測と実際の結果について簡単にまとめます。

予測1: 技術と人材交流によりますます高度化するサイバー攻撃

上で述べたように、高度な技術を持つ犯罪者による標的型ランサムウェアの被害が全世界的に問題になっています。犯罪者の多くは逮捕されておらず、素性やバックグラウンドがわからないため、人材交流があるかは不明ですが、技術レベルや使うテクノロジーは同じになっていると言えます。

予測2: 5G が招く IoT の爆発的増加と攻撃側の変化

2020年は国内でも各社から5Gサービスが提供され、対応端末も増えてきていますがこれから普及が進んでいく最初の段階と言えます。今後ローカル5GやネットワークスライシングとIoTを組み合わせて利用する企業が増えていことが考えられますので、企業の5G導入動向およびIoTに対する攻撃について注視する必要があります。

予測3: 技術進化が認知と認証の再構築を促す

技術進歩により高度な認証や暗号が突破される予測でしたが、幸いこれはまだ実現していないようです。ディープフェイク関連では技術の悪用により名誉毀損や著作権法違反として国内で逮捕者が出ています。しかし機械学習・データサイエンス用のプラットフォームを提供するKaggle社がディープフェイク検出コンテストを実施し、マイクロソフト社はディープフェイク検出ツールを発表するなど着実に対策が進んでいます。

2021年の予測

ここからは2021年以降に発生すると考えられるリスクや脅威について予測します。

予測1:デジタルトランスフォーメーションとリスク対応を迫られる組織

「働き方改革」や「デジタルトランスフォーメーション」の重要性はこれまでも叫ばれてきましたが、新型コロナウイルス感染症をきっかけに従業員の健康と事業継続を両立させるためのリモートワークが急速に進みました。さらに2021年にはデジタル庁の創設が予定されており、官によるDXが開始されれば規模や業種を問わず民間へも急速なデジタル化の波が押し寄せる可能性が高まります。

企業はこれまで構築してきたインフラとそれに紐づく組織文化をテクノロジーによりアップデートし、さらなる成長の模索を始めるきっかけとなることでしょう。一方こうしたデジタルによる変革は攻撃面の増加という新たなリスクも導入してしまうため、これまで以上にリスク管理を徹底して行う必要があります。

予測2:サイバー攻撃の結果による国内企業経営者の辞任

振り返りで述べたように、システム停止による事業の停止、機密情報の窃取と公開、巨額の身代金要求など、サイバー犯罪による企業のビジネスへの影響が大きくなっています。中にはわずか数ヶ月の間に二度、標的型ランサムウェアの被害に会う組織もありました。長期間のサービス停止を余儀なくされたり、機微な情報が漏えいしたりした場合、身代金の支払いに応じることを検討する経営者もいたかもしれません。しかし、2020年10月、米国財務省外国資産管理局は犯罪者グループに対して身代金の支払い支援を行う企業に法的責任を問うという勧告を出しており、被害発覚後に取れる対応は限られることとなりました。

これまで国内でも社員による個人情報の漏えいや、システム障害によるサービス停止の責任を取り社長や取締役が辞任する例がありました。今後、外部からのサイバー攻撃により大きな被害を被る企業が増加し、経営者や取締役が責任をとり辞任する事例が複数出てくる可能性が考えられます。

予測3:犯罪者のマルウェア利用の低下

20年ほど前にマルウェアを利用していたのは作成できる技術を持つ犯罪者たちで、その数は現在と比べるとごくわずかで、マルウェアの利用や作成そのものが彼らの目的でした。しかし現在は金銭を目的とした多くの犯罪者が、手段としてマルウェアを利用するようになっています。無料や有料、RaaS(Ransomware as a Service)などサービスとして提供されているマルウェアなどもあり、犯罪者が目的のためにとれる手段は豊富になってきています。

さらに攻撃手段そのものの情報はオンライン上で豊富に見つかりますが、攻撃のステージによっては必ずしもマルウェアを必要としない場合もあります。マルウェアの利用はセキュリティ製品による検出リスクが伴うため、攻撃者は可能な限り利用を避けたいという動機があります。特にSaaSやパブリッククラウドの利用が進みIDベースのアクセス認証・承認で利用できるサービスが増えてきたため、攻撃者がフィッシングやブルートフォースなどのマルウェアによらない手段で認証を突破することができれば正当な権限を悪用して目的を達成することが可能です。そのため、今後マルウェアの利用は徐々に減っていく可能性があります。

セキュリティ製品によるマルウェアの検出は自組織が攻撃を受けていることを認識する手段の一つでしたが、今後は正当なユーザーやデバイスの細かなふるまいから侵害を見抜く能力がより重要になっていくと考えられます。