This post is also available in: English (Inglês) 简体中文 (Chinês (Simplificado)) 繁體中文 (Chinês (Tradicional)) 日本語 (Japonês) 한국어 (Coreano)

Temos o prazer de divulgar os resultados de um teste independente que demonstram o valor dos nossos produtos Cortex XDR recentemente lançados, juntamente com o Traps. A avaliação, que usou o framework MITRE ATT&CK, mostrou que o Cortex XDR e o Traps ofereceram a cobertura mais ampla com o menor número de técnicas de ataques perdidas entre 10 fornecedores de resposta e detecção de endpoint (sigla em inglês, EDR).

A cobertura mais ampla para todas as técnicas de ataques

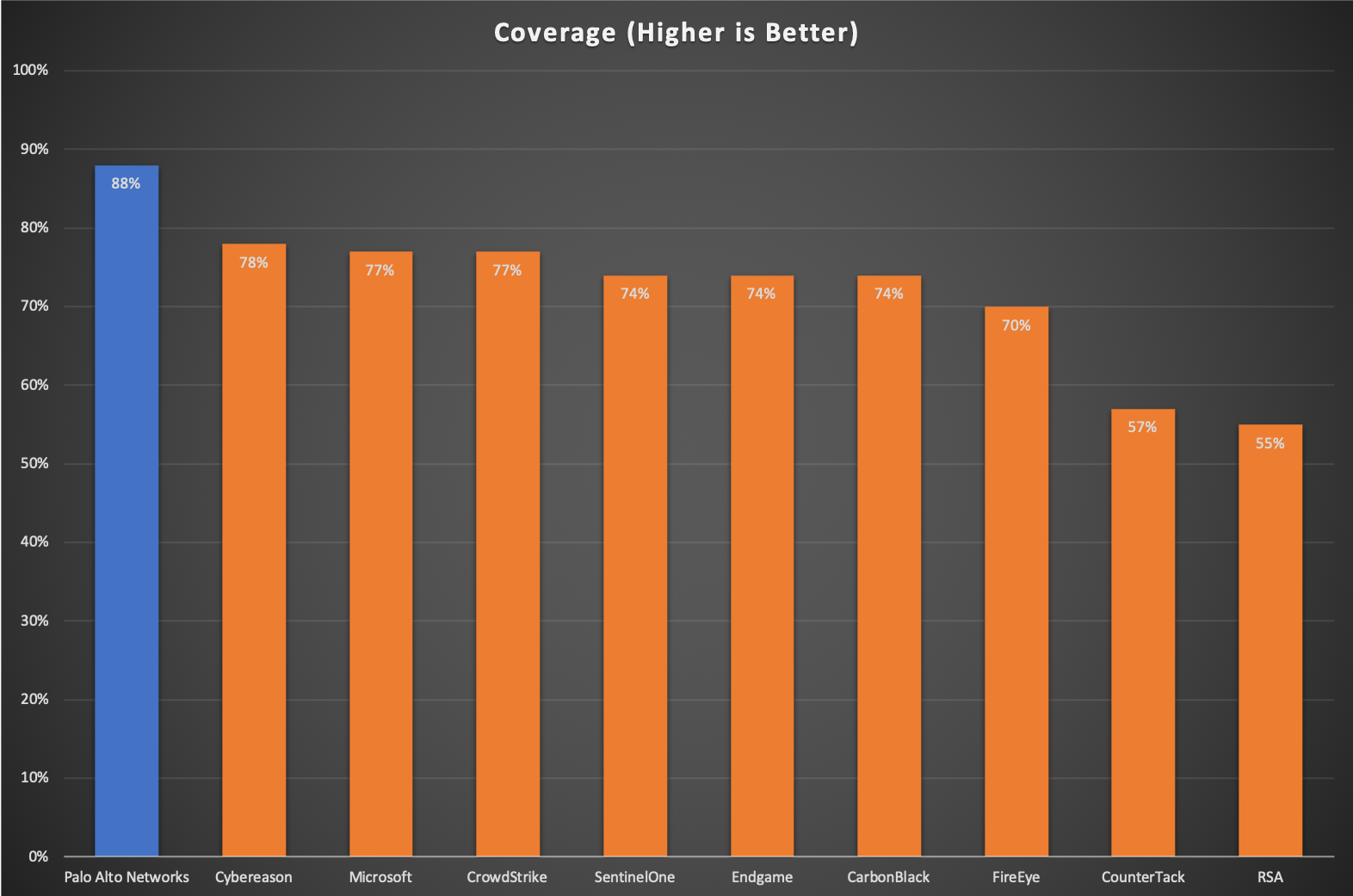

O Cortex XDR e o Traps oferecem a melhor visibilidade de endpoint e a maior cobertura para todas as diferentes técnicas de ataque de acordo com os resultados do MITRE ATT&CK. A cobertura enfatiza a habilidade de juntar a telemetria entre 136 técnicas de ataque, gerar alertas em tempo real e oferecer aprimoramento para ameaças. Os resultados do teste mostram que o Cortex XDR e o Traps oferecem cobertura para 121 das 136 técnicas, mais que qualquer outro fornecedor.

Essa tabela foi criada pela Palo Alto Networks para quantificar a eficácia dos fornecedores com a avaliação do MITRE ATT&CK.

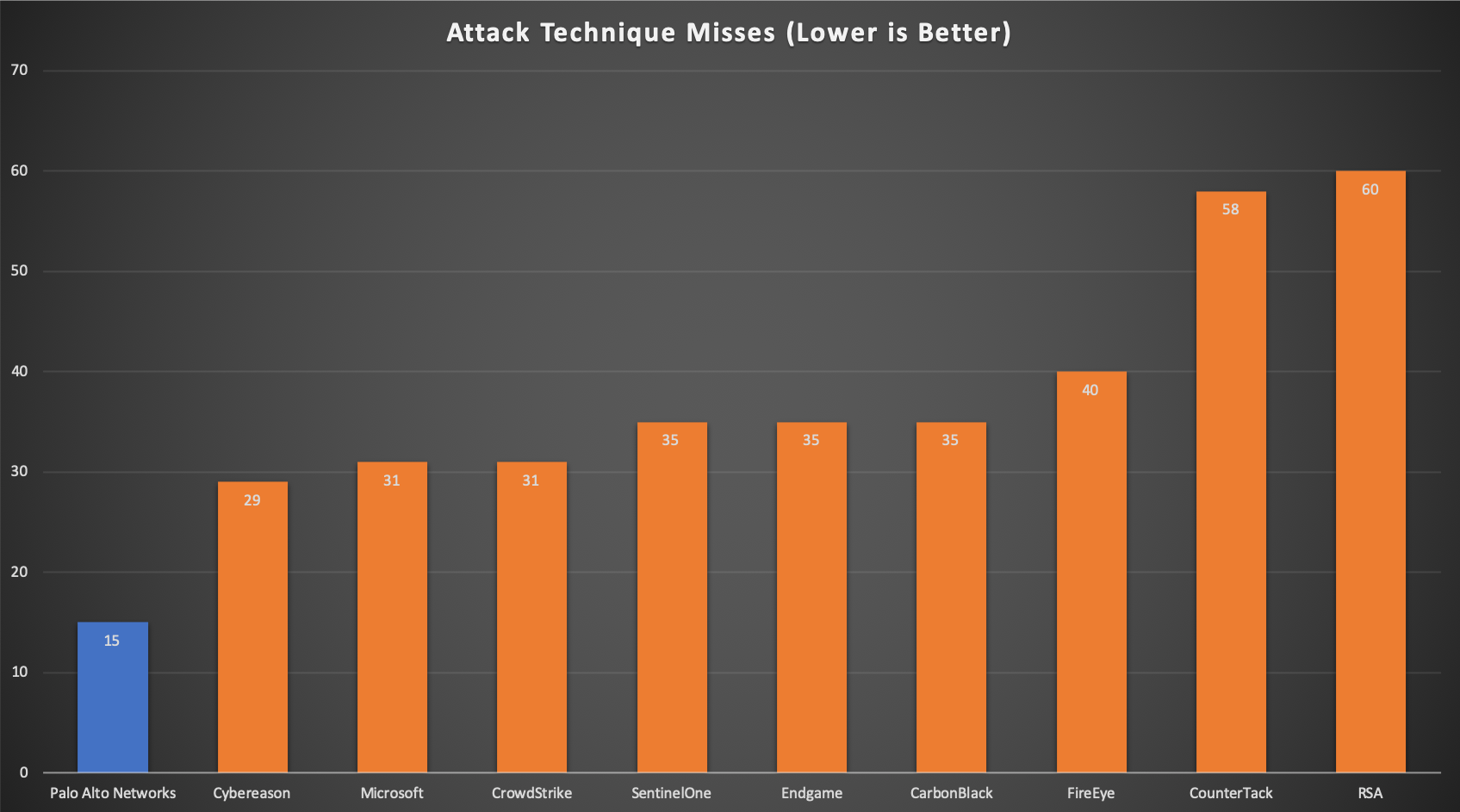

Automatizar a detecção reduz o número de ataques perdidos

Quando se trata de detecção de ataques, nos esforçamos para automatizar os processos, pois depender dos humanos para a detecção pode resultar em detecções inconsistentes ou tardias. O teste MITRE valida essa abordagem. O Cortex XDR e o Traps apresentaram a melhor cobertura de detecção com nenhuma detecção tardia em comparação com outros fornecedores que dependiam dos processos humanos. A abordagem de IA altamente automatizada oferece mais cobertura e mais consistência sem atrasos.

Essa tabela foi criada pela Palo Alto Networks para quantificar a eficácia dos fornecedores com a avaliação do MITRE ATT&CK.

Sobre o Cortex XDR

O Cortex XDR é o primeiro produto de resposta e detecção que integra nativamente a rede, o endpoint e os dados da nuvem para deter ataques sofisticados. Isso ajuda as organizações a reduzirem o tempo médio de detecção e resposta a ataques. O MITRE testou recursos específicos somente para endpoints numa versão do produto sem serviços gerenciados adicionais.

Conclusão

O MITRE desenvolveu um framework excelente que ajuda as equipes de operações de segurança a avaliarem os fornecedores de produtos em toda a gama de detecções e investigações.

Os clientes se deparam com um desafio na sua habilidade em detectar ameaças quando têm dispositivos não gerenciados ou dispositivos nos quais eles não podem instalar um agente de endpoint. É importante complementar os dados de endpoint com os dados da rede para que o cliente possa ampliar a cobertura contra ameaças para todo o domínio digital.