This post is also available in: English (Englisch) 繁體中文 (Traditionelles Chinesisch) Nederlands (Niederländisch) Italiano (Italienisch) 한국어 (Koreanisch) Español (Spanisch) Türkçe (Türkisch)

Fast jeder von uns nutzt Microsoft Office-Dokumente, bei der Arbeit oder zumindest, wenn eine papierlose Rechnung oder der neue Mietvertrag kommt. Office-Dokumente sind nützlich, und deshalb ist die Wahrscheinlichkeit hoch, dass wir ein als E-Mail-Anhang erhaltenes Office-Dokument öffnen. Auch Cyberkriminelle wissen, dass viele von uns so gut wie jedes Dokument öffnen, selbst wenn wir den Absender nicht kennen. Deshalb missbrauchen sie Office-Dokumente oft als Angriffsvektoren.

Der vorliegende Kurzbericht zeigt fünf verschiedene Methoden auf, mit denen Office-Dokumente für Angriffe auf einen Windows-Endpunkt missbraucht werden können. Über einige haben wir bereits berichtet, andere sind neu.

Makros

Makros sind die direkteste Methode für den Missbrauch von Office-Dokumenten. Office-Anwendungen haben eine integrierte Skript-Engine zur Ausführung von VBA-Skripten (Visual Basic for Applications). Wenn der Benutzer die Ausführung von Makros aktiviert hat, können diese Skripte beim Öffnen des Dokuments sofort und ohne menschliches Zutun gestartet werden und Schadcode auf dem System des Benutzers ausführen. Wenn der Benutzer Makros nicht aktiviert hat, erscheint ein Popup-Fenster, in dem er dazu aufgefordert wird. Diese Aufforderung ist einer von mehreren Sicherheitsmechanismen, mit denen Microsoft versucht, das von Makros ausgehende Sicherheitsrisiko zu senken. Microsoft kennzeichnet neue Dokumente, die Makros enthalten, auch zwangsweise mit der Dateiendung .docm (statt .docx). Trotz dieser Maßnahmen gibt es nach wie vor Benutzer, die diese Dateien dennoch öffnen und das Ausführen von Makros aktivieren. Daher sind Makros weiterhin ein beliebter Angriffsvektor, sowohl für breit gestreute, technisch eher primitive Angriffe zur Verbreitung von Ransomware wie beispielsweise Emotet als auch für ausgefeilte Angriffe wie diese Sofacy-Kampagne.

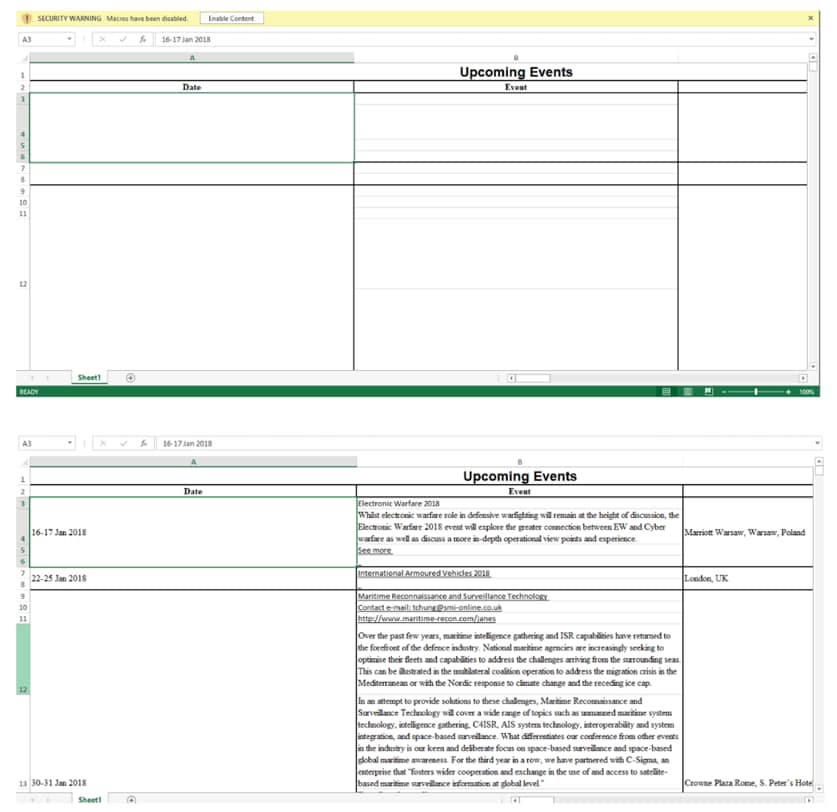

Abbildung 1: Das Sofacy-Dokument vor und nach der Aktivierung des Inhalts

Wie Sie in diesem Beispiel sehen, nutzen die Angreifer Social-Engineering-Tricks, um ihre Opfer dazu zu bringen, die von Microsoft eingebauten Sicherheitsmechanismen zu deaktivieren, damit sie das gesamte Dokument lesen können. Im Beispiel von Sofacy haben die Angreifer schlicht eine weiße Schriftfarbe gewählt, sodass der Text vor der Aktivierung von Makros zwar schon vorhanden, aber nicht deutlich sichtbar war.

Eingebettete Flash-Dateien

Zusätzlich zu nativen Features wie Makros unterstützt Microsoft Office auch die Einbettung externer Objekte wie beispielsweise Adobe Flash-Dateien. Diese Objekte werden zur Bearbeitung an die entsprechende Software weitergeleitet. Wenn diese Software Schwachstellen enthält, können diese also mit in Office-Dokumenten eingebetteten Objekten ausgenutzt werden. Ein Beispiel hierfür ist CVE-2018-4878, eine Zero-Day-Sicherheitslücke im Adobe Flash Player, die durch in Excel-Dokumente eingebettete schädliche SWF-Dateien ausgenutzt werden kann. Dazu werden Adobe Flash-Inhalte in die Excel-Datei eingebettet, die diese Schwachstelle in Flash ausnutzen, um den eingebetteten Shell-Code auszuführen.

Microsoft Formeleditor

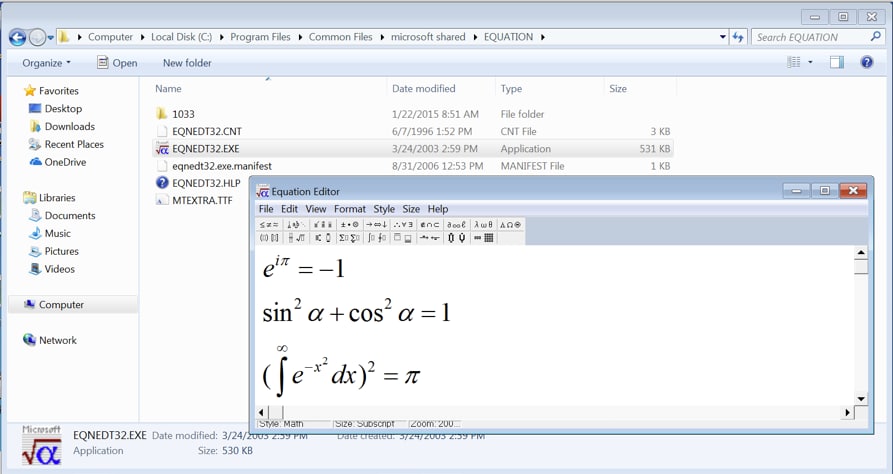

Ähnlich wie beim Einbetten von Adobe Flash-Dateien in ein Office-Dokument lassen sich auch mathematische Formeln in Dokumente einbetten, die vom Microsoft Formeleditor geparst werden. Das ist ein Programm, mit dem sich bequem mathematische Formeln schreiben lassen:

Abbildung 2: Microsoft Formeleditor

Wie im vorherigen Beispiel können auch Schwachstellen im Formeleditor mithilfe infizierter Office-Dokumente ausgenutzt werden. Erst kürzlich ist ein Beispiel hierfür aufgetaucht, nämlich die Ausnutzung der Schwachstelle CVE-2017-11882, die auch weitere Exploits wie CVE-2018-0802 möglich macht. Beide nutzen Lücken im Formeleditor aus, die es Angreifern ermöglichen, per Fernzugriff Code auf einem System auszuführen, wenn ein Benutzer ein infiziertes Office-Dokument öffnet. Weitere ähnliche Lücken im Microsoft Formeleditor, wie CVE-2018-0807 und CVE-2018-0798, wurden von Forschern der Unit 42 aufgedeckt, aber bisher noch nicht in der Praxis beobachtet.

Hinweis: Da der Microsoft Formeleditor als selbstständiger Prozess (eqnedt32.exe) ausgeführt wird, greifen die speziell für Microsoft Office implementierten Schutzmaßnahmen wie EMET und Windows Defender Exploit Guard hier standardmäßig nicht. Diese schützen nur Microsoft Office-Prozesse wie beispielsweise winword.exe.

OLE-Objekte und HTA-Handler

OLE-Objekte und HTA-Handler sind Mechanismen zum Einbinden von Verweisen auf andere Dokumente in Office-Dokumente. Sie können wie folgt dazu ausgenutzt werden, einen Endpunkt zu infiltrieren:

- In ein Microsoft Word-Dokument wird ein verknüpftes OLE2-Objekt eingebettet.

- Wenn das Dokument geöffnet wird, sendet der Word-Prozess (winword.exe) eine HTTP-Anfrage an einen Remote-Server und erhält eine HTA-Datei mit einem schädlichen Skript als Antwort.

- exe sucht dann mithilfe eines COM-Objekts den Datei-Handler für application/hta, was die Microsoft HTA-Anwendung (mshta.exe) dazu bringt, dieses schädliche Skript zu laden und auszuführen.

Mit dieser Methode wurde CVE-2017-0199 ausgenutzt, eine Schwachstelle in der Remote Code Execution (RCE) von Microsoft Office/WordPad, die in der OilRig-Kampagne und mehreren anderen Kampagnen ausgenutzt und im September 2017 von Microsoft gepatcht wurde.

Abbildung 3: RTF-Dateien sehen genauso aus wie normale Word-Dokumente

Zusätzlich zu dem oben besprochenen OLE- und HTA-Exploit haben Angreifer entdeckt, dass auch RTF-Dateien mithilfe von MSHTML OLE-Objekte vom Mime-Type „text/html“ ausführen können. Das bedeutet, dass RTF-Dokumente dieselbe Angriffsfläche bieten wie Internet Explorer.

Indem sie diese als CVE-2018-8174 bekannte Schwachstelle ausnutzen, können Angreifer beliebigen HTML/JavaScript/VBScript-Code ausführen. Dieser Code wird zwar (genau wie anderer in Internet Explorer aufgerufener Code) in einem „Sandkasten“ ausgeführt, wo er weder neue Prozesse aufrufen noch in das Dateisystem schreiben kann und weiteren Einschränkungen unterliegt. Er kann jedoch zum Ausnutzen anderer Schwachstellen genutzt werden. Ein Beispiel hierfür ist eine UAF-Schwachstelle in der VBScript-Engine, die es Angreifern erlaubt, den Arbeitsspeicher zu manipulieren und dann von winword.exe aus beliebigen Code ausführen, um die Kontrolle über das System zu übernehmen.

Fazit

Obwohl Dokumente bereits seit über zehn Jahren ein häufig genutzter Angriffsvektor sind, haben wir in jüngerer Zeit einen Anstieg in der Zahl und der Komplexität dokumentbasierter Angriffe beobachtet. Dies könnte daran liegen, dass Browser-Exploits schwieriger geworden sind, weil die Browser-Entwickler viel Arbeit in die Härtung ihrer Produkte gesteckt haben. Doch letztendlich ist die Ursache zweitrangig. Entscheidend ist, dass Unternehmen sich vor dieser inzwischen sehr gängigen Angriffsart schützen müssen.

Abwehr

Palo Alto Networks® Traps™ nutzt verschiedene Abwehrmethoden, um Endpunkte vor Angriffen mit Malware und Exploits zu schützen:

- Makro-Untersuchung: Traps durchsucht jedes Office-Dokument nach schädlichen Makros. Dabei werden sowohl die WildFire Threat Intelligence Cloud als auch lokale, auf maschinellem Lernen basierende Funktionen genutzt, um zu verhindern, dass Benutzer infizierte Dateien öffnen.

- Exploit-Abwehr: Die umfassenden Exploit-Abwehrfunktionen von Traps verhindern die Ausführung von schädlichem Shellcode auf angegriffenen Endpunkten.

- Traps überwacht Office-Anwendungen standardmäßig und verhindert, dass integrierte, legitime Prozesse für Hackeraktivitäten missbraucht werden.